Introducción: La Amenaza Invisible

Vivimos en una era de conveniencia digital. Nos registramos en docenas de servicios online, desde grandes redes sociales hasta pequeños foros de nicho, a menudo sin pensarlo dos veces. Entregamos nuestro correo electrónico y creamos una contraseña, asumiendo que la empresa detrás del sitio web está protegiendo adecuadamente nuestra información. Pero, ¿qué sucede cuando esa confianza se rompe? ¿Qué pasa cuando la base de datos de uno de esos servicios es hackeada y sus credenciales son robadas?

Este evento, conocido como una filtración de datos (data breach), es una amenaza invisible y omnipresente. Ocurre silenciosamente en los servidores de una empresa, y usted puede no enterarse durante meses o incluso años. Mientras tanto, su dirección de correo electrónico y, lo que es peor, la contraseña que probablemente ha reutilizado en otros sitios, están circulando en los rincones oscuros de internet, a la venta para otros delincuentes. No es una cuestión de «si» sus datos estarán en una filtración, sino de «cuántas» filtraciones ya incluyen sus datos.

Afortunadamente, no tiene que vivir en la ignorancia. Existen herramientas y métodos para verificar proactivamente si sus credenciales han sido comprometidas. Este artículo es su guía de inteligencia personal. Le mostraremos cómo descubrir si su información ha sido expuesta, qué hacer inmediatamente después de confirmarlo y cómo puede recibir alertas automáticas sobre futuras filtraciones. Tomar el control de esta información es el primer paso para pasar de ser una víctima potencial a un defensor proactivo de su identidad digital.

1. El Recurso Esencial: «Have I Been Pwned?»

Si hay una sola herramienta que debe conocer y usar, es esta. «Have I Been Pwned?» (HIBP), que se traduce como «¿He sido vulnerado?», es un proyecto masivo y respetado creado por el experto en seguridad Troy Hunt.

- ¿Qué es?: HIBP es una base de datos gigantesca y de búsqueda pública que agrega información de cientos de filtraciones de datos conocidas. No almacena contraseñas, solo las direcciones de correo electrónico y los nombres de usuario que se encontraron en esas filtraciones.

- ¿Cómo Funciona?:

- Vaya al sitio web: haveibeenpwned.com

- En la página principal, introduzca su dirección de correo electrónico en el campo de búsqueda y haga clic en «pwned?».

- Interpretando los Resultados:

- «Good news — no pwnage found!» (Verde): ¡Felicidades! Esa dirección de correo electrónico específica no ha aparecido en ninguna de las filtraciones que HIBP tiene en su base de datos.

- «Oh no — pwned!» (Rojo): El sitio le mostrará una lista de todas las filtraciones en las que su correo electrónico ha sido encontrado. Detallará el nombre del sitio web que fue hackeado (ej. «Adobe», «LinkedIn», «MyFitnessPal»), la fecha de la filtración y qué tipo de datos fueron comprometidos (direcciones de correo, contraseñas, nombres de usuario, etc.).

2. El Protocolo de Acción Inmediata: ¿Qué Hacer si ha Sido «Pwned»?

Descubrir que sus datos han sido expuestos puede ser alarmante, pero el pánico no es una estrategia. Siga este protocolo de acción de inmediato.

- Paso 1: No Entre en Pánico. Analice.

Revise la lista de sitios comprometidos. La pregunta más importante que debe hacerse es: «¿Reutilicé la contraseña de este sitio en algún otro lugar?» - Paso 2: Cambie la Contraseña Inmediatamente (en Todas Partes).

- Prioridad Máxima: Si reutilizó esa contraseña en cualquier otra cuenta, especialmente en sus cuentas críticas (correo electrónico principal, banco, redes sociales), vaya a ESAS cuentas AHORA MISMO y cambie la contraseña. Asuma que los atacantes ya están probando esa combinación de correo/contraseña en todos los sitios populares.

- Segunda Prioridad: Vaya al sitio web que sufrió la filtración (si todavía tiene una cuenta activa allí) y cambie la contraseña.

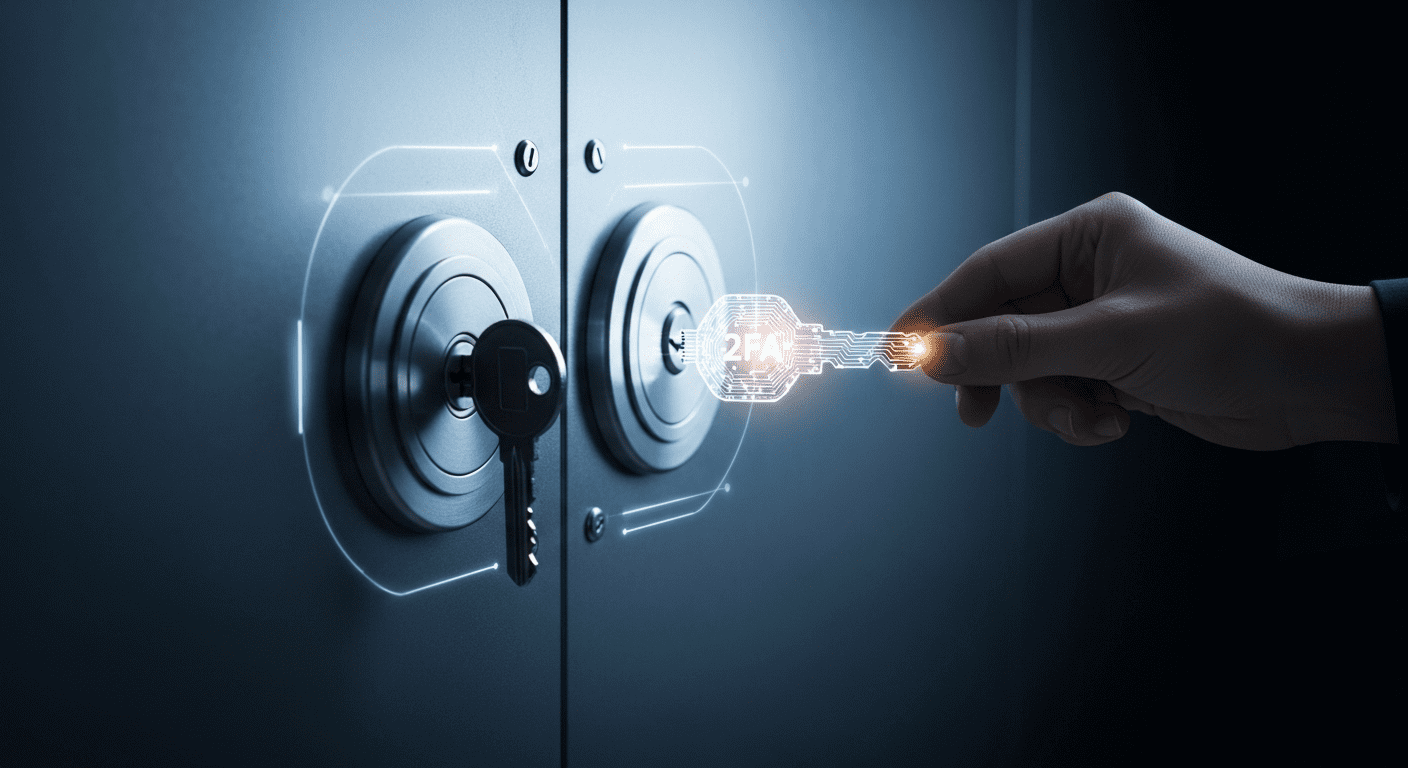

- Paso 3: Active la Autenticación de Dos Factores (2FA).

Si aún no lo ha hecho, este es el momento. Vaya a sus cuentas más importantes (especialmente su correo electrónico) y active la 2FA. Como vimos, esto crea una segunda barrera que protege su cuenta incluso si un atacante tiene su contraseña. - Paso 4: Adopte un Gestor de Contraseñas.

Este es el momento perfecto para dejar de reutilizar contraseñas para siempre. Comience a usar un gestor de contraseñas para crear y almacenar contraseñas únicas y complejas para cada sitio. Esto asegura que una futura filtración en un sitio web no ponga en peligro ninguna de sus otras cuentas.

3. Vigilancia Proactiva: Recibiendo Alertas Automáticas

No tiene que revisar HIBP manualmente cada semana. Puede configurar sistemas para que le avisen.

- Notificaciones de HIBP: En el sitio de «Have I Been Pwned?», puede registrarse para recibir notificaciones por correo electrónico. Si su dirección de correo aparece en una nueva filtración que se añade a su base de datos, recibirá una alerta automática.

- Auditoría de su Gestor de Contraseñas: Los gestores de contraseñas de primer nivel (como Bitwarden o 1Password) tienen una función de «Watchtower» o «Auditoría de la Bóveda». Esta herramienta escanea continuamente sus credenciales guardadas contra la base de datos de HIBP y le alerta directamente dentro de la aplicación si alguna de sus cuentas ha sido comprometida. Esta es la forma más eficiente y proactiva de mantenerse informado.

- Alertas de Google Chrome y Firefox: Los navegadores modernos también están integrando funciones de monitoreo de contraseñas. Si guarda sus contraseñas en el navegador, este puede alertarle si detecta que una de sus credenciales ha aparecido en una filtración conocida.

4. Más Allá del Correo: Verificando sus Contraseñas

HIBP también tiene una función separada y segura para verificar si una contraseña específica ha aparecido en una filtración, sin que usted tenga que introducir la contraseña directamente en el sitio.

- Vaya a «Passwords» en el menú de HIBP.

- ¿Cómo Funciona (de forma segura)?: Utiliza una técnica llamada «k-Anonymity». Cuando usted escribe una contraseña, su ordenador calcula su «hash» (una representación criptográfica), toma los primeros 5 caracteres de ese hash y los envía a HIBP. HIBP devuelve una lista de todos los hashes en su base de datos que comienzan con esos 5 caracteres. Su ordenador luego compara localmente el hash completo de su contraseña con esa lista para ver si hay una coincidencia. De esta manera, su contraseña completa nunca sale de su ordenador.

- Utilidad: Esto es útil para comprobar la seguridad de una contraseña que está considerando usar. Si ya ha aparecido en una filtración, no la use.

Conclusión: De la Ignorancia a la Inteligencia

Las filtraciones de datos son una característica inevitable de nuestro paisaje digital. No podemos prevenirlas, pero sí podemos controlar cómo respondemos a ellas. Vivir en la ignorancia, esperando no ser una víctima, es una estrategia fallida.

Tome el control hoy mismo. Vaya a «Have I Been Pwned?» y compruebe sus direcciones de correo electrónico. Es un proceso de 30 segundos que le dará una imagen clara de su exposición. Utilice la información que obtenga no como una fuente de miedo, sino como un catalizador para la acción. Cambie las contraseñas comprometidas, active la 2FA en todas partes y adopte un gestor de contraseñas para asegurarse de que el próximo titular sobre una filtración masiva sea una noticia que lee con interés, no con pánico. Ese es el poder de la inteligencia proactiva.