Introducción: El Poder de Decir «No» por Defecto

En la gestión de la seguridad de una organización, existe un principio tan fundamental, tan poderoso y, sin embargo, tan a menudo ignorado, que su correcta implementación puede prevenir o mitigar la gran mayoría de los incidentes de seguridad. No es una tecnología costosa ni un algoritmo complejo. Es una filosofía simple y elegante conocida como el Principio de Mínimo Privilegio (Principle of Least Privilege – PoLP).

En su esencia, el PoLP establece que a cualquier usuario, programa o proceso se le debe otorgar únicamente el nivel mínimo de permisos y acceso necesarios para realizar su función legítima y específica, y nada más. Piense en ello como la política de «necesidad de saber» aplicada a todo el ecosistema digital y físico de su empresa. En lugar de dar acceso por defecto y restringirlo cuando hay un problema, el PoLP invierte el modelo: el acceso se niega por defecto y solo se concede de forma explícita, granular y justificada.

Adoptar este principio es uno de los cambios estratégicos más impactantes que una organización puede hacer para fortalecer su postura de seguridad. Este artículo desglosará qué es el Principio de Mínimo Privilegio, por qué es la regla de oro de la seguridad corporativa y cómo puede empezar a aplicarlo para reducir drásticamente su superficie de ataque y contener el daño de cualquier posible brecha.

1. ¿Por Qué es tan Poderoso el Mínimo Privilegio?

La belleza del PoLP reside en su capacidad para combatir simultáneamente las tres principales categorías de amenazas internas y externas.

- Contra el Atacante Externo (El Insider Comprometido):

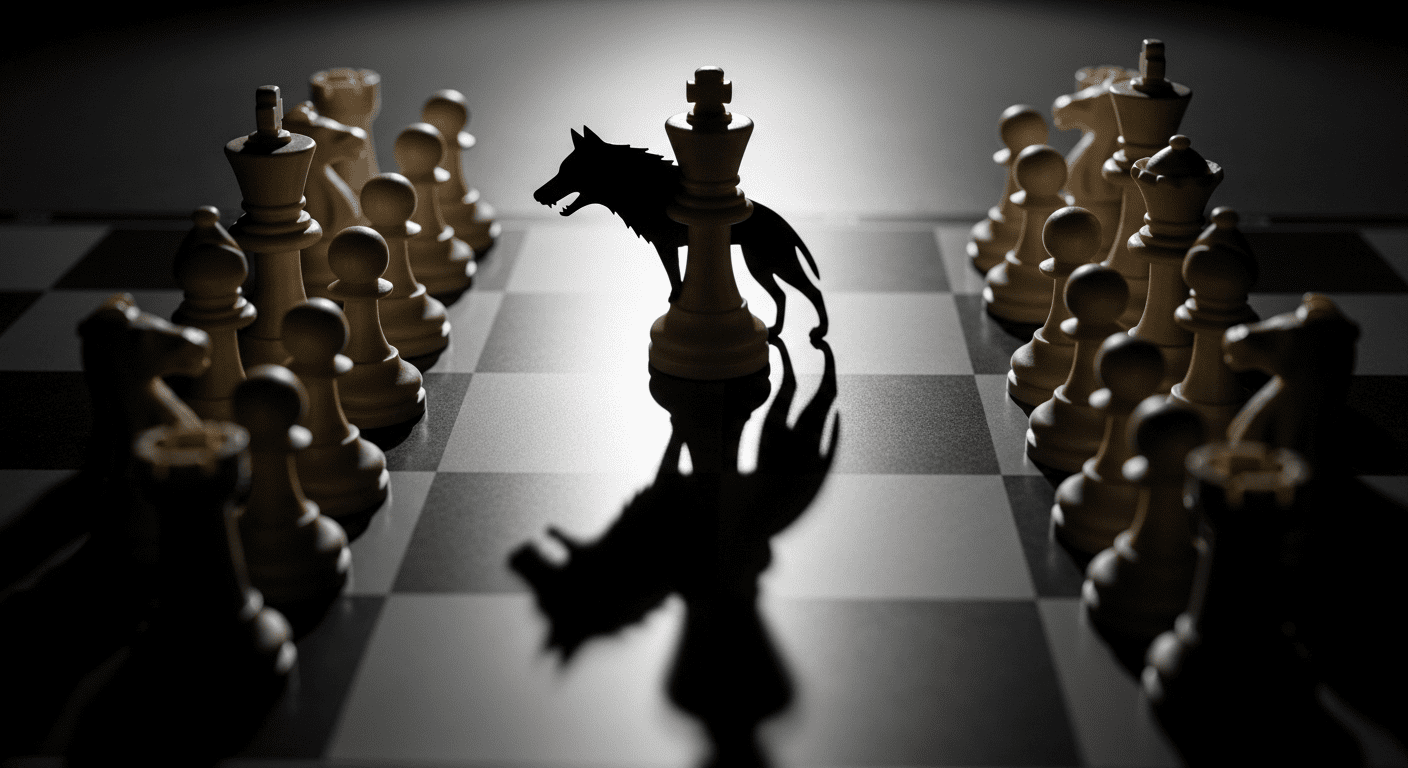

Imagine que un atacante roba las credenciales de un empleado de marketing a través de un ataque de phishing.- Sin PoLP: El empleado de marketing, por conveniencia, tiene acceso de administrador a la red. El atacante ahora tiene las llaves del reino. Puede acceder a los servidores financieros, a las bases de datos de clientes y desplegar ransomware en toda la organización.

- Con PoLP: El empleado de marketing solo tiene acceso a las carpetas de marketing y a las herramientas de redes sociales. El atacante, usando esas credenciales, se encuentra atrapado en un pequeño «jardín vallado». Puede causar daño dentro de ese pequeño espacio, pero no puede moverse lateralmente para acceder a los activos críticos de la empresa. El daño está contenido.

- Contra el Insider Malicioso:

Un empleado descontento del departamento de ventas decide robar la lista completa de clientes antes de renunciar.- Sin PoLP: El empleado tiene acceso para ver y exportar la base de datos de clientes de toda la empresa.

- Con PoLP: El empleado solo tiene acceso de lectura/escritura a los registros de los clientes de su propio territorio. No puede ver ni exportar los datos de otros vendedores, limitando significativamente el alcance del robo.

- Contra el Insider Negligente:

Un empleado de recursos humanos hace clic accidentalmente en un enlace de ransomware.- Sin PoLP: El ransomware se ejecuta con los privilegios de administrador del empleado, encriptando no solo su ordenador, sino también todas las unidades de red compartidas a las que tiene acceso, paralizando a la empresa.

- Con PoLP: El empleado tiene privilegios de usuario estándar. El ransomware solo puede encriptar los archivos en su propio ordenador y en las pocas carpetas de red a las que tiene acceso explícito. El impacto es aislado y mucho más fácil de remediar.

2. La Implementación del PoLP en la Práctica

Aplicar el Principio de Mínimo Privilegio requiere un enfoque deliberado y continuo en varias áreas de la organización.

- Control de Acceso Basado en Roles (RBAC):

Este es el principal mecanismo para implementar el PoLP. En lugar de asignar permisos a individuos, se crean «roles» (ej. «Vendedor», «Contable», «Administrador de TI»). A cada rol se le asignan los permisos mínimos necesarios para su función. Luego, a los empleados se les asigna uno o más roles.- Ventaja: Simplifica enormemente la gestión. Cuando un nuevo vendedor se une a la empresa, simplemente se le asigna el rol de «Vendedor» y hereda automáticamente los permisos correctos. Cuando alguien cambia de departamento, se le quita el rol antiguo y se le asigna el nuevo, revocando automáticamente los accesos innecesarios.

- Privilegios de Usuario Estándar por Defecto:

Ningún empleado, independientemente de su cargo (incluido el CEO), debería usar una cuenta con privilegios de administrador para sus tareas diarias (revisar el correo, navegar por internet).- La Práctica Correcta: Los usuarios estándar tienen permisos limitados que les impiden instalar software o realizar cambios importantes en el sistema. El personal de TI debe tener una cuenta de usuario estándar para el día a día y una cuenta de administrador separada que solo se utiliza cuando es explícitamente necesario para realizar una tarea administrativa.

- Segmentación de la Red:

El PoLP también se aplica a las redes. En lugar de tener una red plana donde todos los dispositivos pueden comunicarse entre sí, la red se divide en segmentos aislados (VLANs).- Ejemplo: La red de Wi-Fi para invitados está completamente aislada de la red corporativa. Los servidores de desarrollo no pueden comunicarse directamente con los servidores de producción. Esto impide el movimiento lateral de un atacante.

- Revisión Periódica de Accesos:

Los permisos tienden a acumularse con el tiempo (un fenómeno conocido como «privilege creep»). Es crucial realizar auditorías de acceso regulares (trimestrales o semestrales).- El Proceso: Los gerentes de cada departamento deben revisar la lista de personas que tienen acceso a sus datos y sistemas y confirmar que cada acceso sigue siendo necesario y apropiado.

3. Superando los Desafíos de la Implementación

Implementar el PoLP no está exento de desafíos.

- Resistencia de los Usuarios: Los empleados pueden quejarse de que las restricciones les impiden hacer su trabajo de manera eficiente. La clave aquí es la comunicación. Explique por qué se están implementando estas medidas y establezca un proceso claro y rápido para solicitar y aprobar accesos temporales cuando sea legítimamente necesario.

- Complejidad en Sistemas Heredados: Los sistemas más antiguos a menudo no fueron diseñados con controles de acceso granulares, lo que puede dificultar la implementación del PoLP.

- Es un Proceso, no un Proyecto: El PoLP no es algo que se «enciende». Es un compromiso continuo con la revisión y el ajuste de los permisos a medida que la organización cambia.

Conclusión: La Seguridad por Defecto

El Principio de Mínimo Privilegio es un cambio fundamental de una mentalidad de «acceso por defecto» a una de «seguridad por defecto». Es el reconocimiento de que cada permiso innecesario es una puerta abierta, una vulnerabilidad esperando a ser explotada.

Al adoptar el PoLP, usted reduce drásticamente su superficie de ataque. Limita el radio de explosión de cualquier incidente, ya sea un ataque externo, un acto malicioso interno o un simple error humano. Transforma su entorno de un espacio abierto y vulnerable a una serie de compartimentos estancos y controlados.

Comience hoy. Haga la pregunta simple en cada departamento: «¿Realmente necesita esta persona acceso a este sistema para hacer su trabajo?». Cada «no» que encuentre es una puerta que puede cerrar, una vulnerabilidad que puede eliminar y un paso significativo hacia la construcción de una organización verdaderamente segura desde dentro.