Introducción: El Manual de Reglas para la Guerra Digital

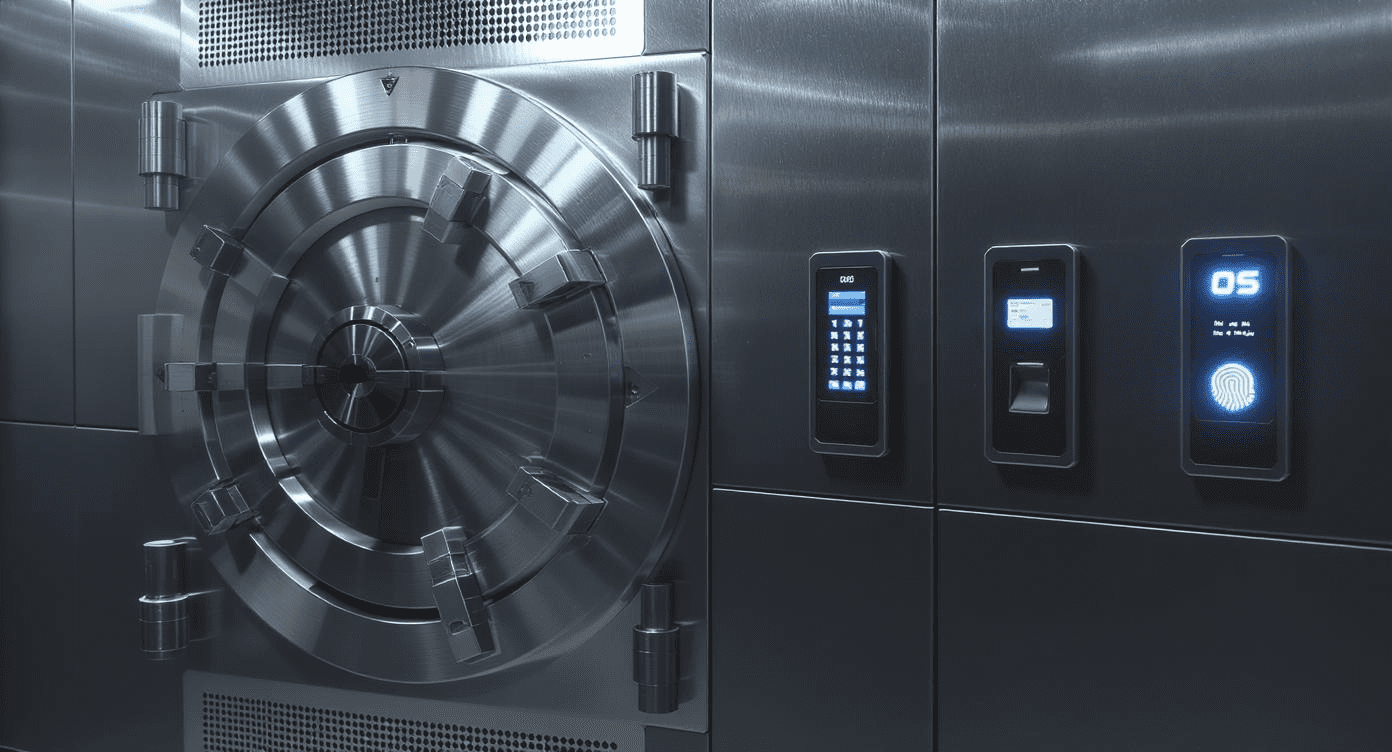

Usted ha invertido en firewalls, ha instalado antivirus y ha encriptado sus servidores. Su fortaleza tecnológica parece sólida. Pero, ¿qué pasa con las personas que operan dentro de esa fortaleza? ¿Saben que no deben usar la misma contraseña para todo? ¿Entienden cómo manejar la información confidencial de un cliente? ¿Conocen el procedimiento para reportar un correo electrónico sospechoso? Sin un conjunto de reglas claras, sus empleados, a menudo con las mejores intenciones, pueden convertirse en el mayor riesgo para su seguridad.

Aquí es donde entra en juego la Política de Seguridad de la Información (PSI). No es un documento legal arcano para ser archivado y olvidado. Es el manual de reglas para la guerra digital. Es la constitución que define el comportamiento seguro y aceptable para todos los miembros de su organización. Una PSI bien redactada y comunicada transforma la seguridad de un concepto abstracto en una responsabilidad compartida y un conjunto de acciones diarias.

Crear una PSI puede parecer una tarea desalentadora, pero es un pilar fundamental para cualquier organización que se tome en serio la protección de sus datos. Esta guía le proporcionará una estructura clara y los componentes esenciales que debe incluir en su política, ayudándole a crear un documento que sea comprensible, práctico y, sobre todo, eficaz.

1. La Filosofía de una Buena Política: Claridad sobre Complejidad

Antes de escribir, entienda el objetivo. Una PSI de 50 páginas llena de jerga técnica que nadie lee es inútil. Una buena política es:

- Clara y Concisa: Escrita en un lenguaje sencillo y directo que cualquier empleado pueda entender.

- Relevante: Enfocada en los riesgos y comportamientos reales de su organización.

- Accionable: Proporciona directrices claras sobre qué hacer y qué no hacer.

- Respaldada por la Dirección: Debe ser comunicada desde la alta dirección para que se entienda su importancia.

2. La Estructura de su Política de Seguridad de la Información

Utilice esta estructura como esqueleto para su documento.

- Sección 1: Propósito y Alcance.

- Propósito: Comience con una declaración clara de la misión. «El propósito de esta política es proteger los activos de información de [Nombre de la Empresa], sus empleados y sus clientes de todas las amenazas, ya sean internas o externas, deliberadas o accidentales».

- Alcance: Defina a quién se aplica la política. «Esta política se aplica a todos los empleados, contratistas, voluntarios y cualquier otra persona que tenga acceso a los sistemas de información de [Nombre de la Empresa]».

- Sección 2: Roles y Responsabilidades.

La seguridad es trabajo de todos, pero las responsabilidades deben estar claras.- Dirección: Responsable de respaldar y financiar la política.

- Departamento de TI/Seguridad: Responsable de implementar y mantener los controles técnicos.

- Gerentes de Departamento: Responsables de hacer cumplir la política dentro de sus equipos.

- Todos los Empleados: Responsables de entender y cumplir con la política en sus actividades diarias.

- Sección 3: Políticas Fundamentales de Acceso y Datos.

Este es el núcleo de la política. Cubra las áreas de riesgo más importantes.- Política de Uso Aceptable: ¿Para qué se pueden y no se pueden usar los ordenadores, el correo electrónico y el internet de la empresa? (Prohibición de actividades ilegales, uso personal excesivo, etc.).

- Política de Contraseñas:

- Requisitos de complejidad (longitud mínima, uso de frases de contraseña).

- Prohibición de reutilizar contraseñas.

- Requisito de usar Autenticación de Dos Factores (2FA) donde esté disponible.

- Política de Clasificación y Manejo de Datos:

- Defina niveles de datos (ej. Público, Interno, Confidencial, Restringido).

- Establezca reglas claras sobre cómo se puede manejar cada tipo de dato (ej. «Los datos confidenciales de clientes nunca deben ser enviados por correo electrónico sin encriptar»).

- Política de «Escritorio Limpio y Pantalla Limpia»:

- Requisito de guardar los documentos sensibles bajo llave al final del día.

- Requisito de bloquear la pantalla del ordenador cada vez que se alejen de su escritorio.

- Sección 4: Políticas de Seguridad de Dispositivos y Redes.

- Política de Dispositivos Móviles (BYOD – Bring Your Own Device): Si los empleados usan sus teléfonos personales para el trabajo, ¿qué requisitos de seguridad deben cumplir (PIN, encriptación, software de gestión)?

- Política de Teletrabajo y Acceso Remoto: Requisito de usar la VPN de la empresa, prohibición de usar redes Wi-Fi públicas no seguras para el trabajo.

- Política de Software: Prohibición de instalar software no autorizado en los equipos de la empresa.

- Sección 5: Reporte de Incidentes y Consecuencias.

- Procedimiento de Reporte de Incidentes: ¿Qué debe hacer un empleado si cree que ha recibido un phishing, si pierde un dispositivo de la empresa o si sospecha de una brecha de seguridad? Proporcione un punto de contacto claro (ej. seguridad@suempresa.com). Enfatice la importancia de un reporte inmediato.

- Consecuencias del Incumplimiento: Declare claramente que el incumplimiento de la política puede dar lugar a medidas disciplinarias, que pueden incluir hasta la terminación del contrato, de acuerdo con la legislación laboral.

3. Implementación y Comunicación: Haciendo que la Política Viva

Escribir la política es solo la mitad del trabajo.

- Comunicación y Capacitación:

- No envíe simplemente la política por correo electrónico. Realice sesiones de capacitación (presenciales o virtuales) para explicar la política, el «porqué» detrás de las reglas y para responder preguntas.

- Haga que todos los empleados firmen un acuse de recibo que confirme que han leído y entendido la política.

- Accesibilidad:

La política debe ser fácil de encontrar. Publíquela en la intranet de la empresa o en un portal de empleados. - Revisión y Actualización:

La política debe ser un documento vivo. Revísela y actualícela al menos una vez al año, o cada vez que haya un cambio significativo en la tecnología o en el entorno de amenazas.

Conclusión: El Fundamento de su Cultura de Seguridad

Una Política de Seguridad de la Información bien implementada es mucho más que un simple conjunto de reglas. Es el primer y más importante paso para construir una cultura de seguridad consciente en su organización. Establece expectativas claras, define responsabilidades y proporciona a sus empleados el conocimiento que necesitan para convertirse en su primera línea de defensa.

No tiene que ser perfecta desde el primer día. Comience con los fundamentos: uso aceptable, contraseñas, manejo de datos y reporte de incidentes. Comunique el plan, capacite a su gente y mejórelo con el tiempo. Al hacerlo, usted establece un lenguaje común y un estándar de comportamiento que reduce drásticamente el riesgo humano y sienta las bases para una organización verdaderamente resiliente.