Introducción: El Valor de la Confidencialidad

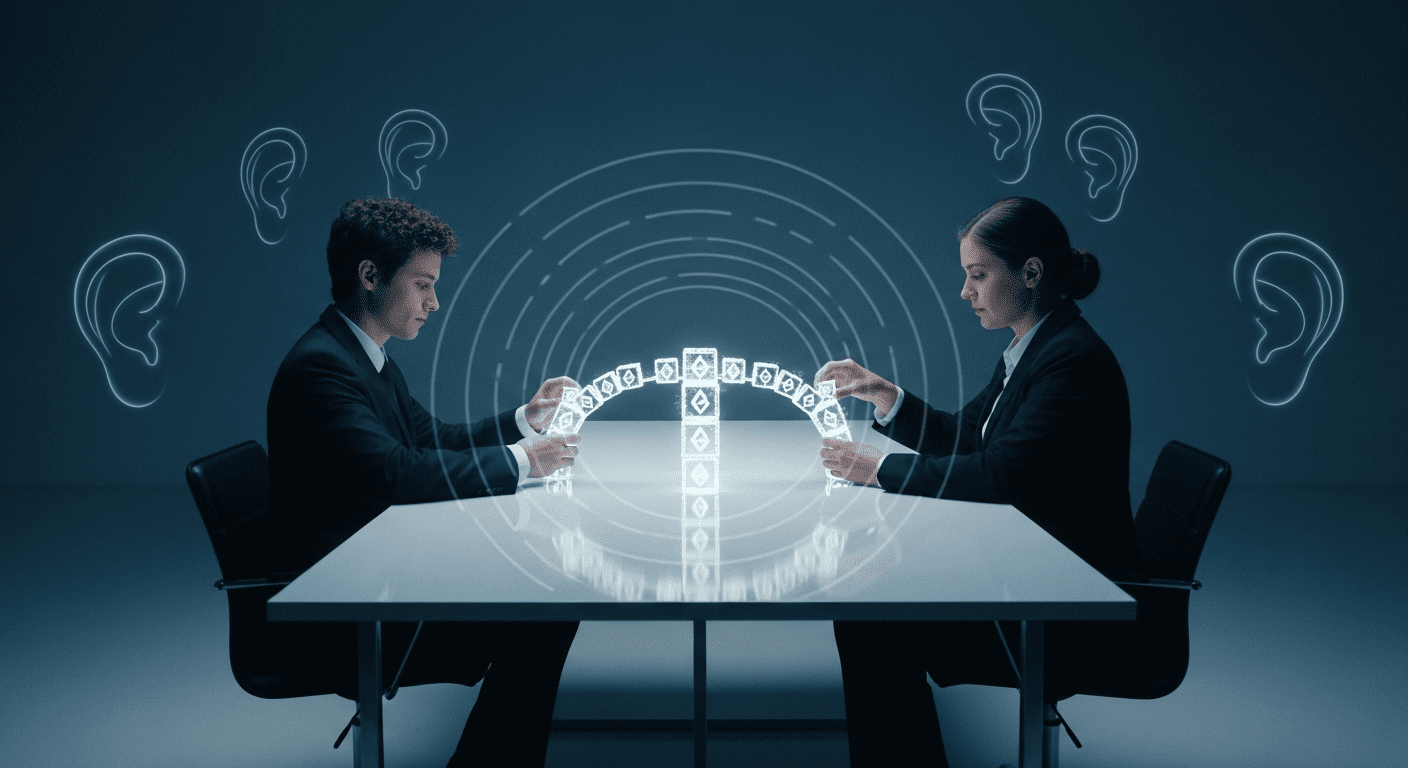

En el mundo de los negocios, la política y la seguridad personal, las conversaciones son activos. Una negociación, una estrategia legal, un secreto comercial, una confidencia personal… el valor de esta información a menudo depende de su exclusividad. En el momento en que una conversación privada es interceptada por oídos no autorizados, su valor puede evaporarse o, peor aún, convertirse en un arma en su contra.

La amenaza de la escucha clandestina, ya sea a través de un micrófono oculto, un teléfono intervenido o un hacker que escucha a través del micrófono de su ordenador, es real y más accesible que nunca. Proteger sus conversaciones sensibles ya no es solo una preocupación para espías y diplomáticos; es una necesidad para ejecutivos, abogados, periodistas y cualquier persona que maneje información cuyo compromiso tendría consecuencias graves.

Afortunadamente, proteger una conversación no siempre requiere un equipo de contravigilancia de alta tecnología. Si bien los barridos electrónicos son esenciales para asegurar un espacio, existen una serie de principios y tácticas de «higiene de la comunicación» que usted puede aplicar para reducir drásticamente el riesgo de ser escuchado. Esta guía le proporcionará un conjunto de protocolos prácticos para proteger sus conversaciones más importantes.

1. El Principio Fundamental: Controle el Entorno

La forma más fiable de proteger una conversación es controlar completamente el entorno en el que se lleva a cabo.

- Elija un «Lugar Limpio»:

- Su Propio Territorio: El lugar más seguro para una conversación sensible es un espacio que usted controla y que ha sido verificado como seguro. Idealmente, una sala de conferencias en su propia oficina que haya sido sometida a un barrido TSCM profesional.

- Evite los Lugares Públicos: Nunca discuta información sensible en restaurantes, cafeterías, vestíbulos de hoteles o aeropuertos. No solo corre el riesgo de ser escuchado por un micrófono, sino también por el simple oído humano.

- La Naturaleza como Aliada: Para conversaciones extremadamente sensibles, un lugar al aire libre y alejado, como un parque grande o un campo abierto, puede ser una de las opciones más seguras. Es extremadamente difícil colocar dispositivos de escucha eficaces en un entorno así.

- La «Burbuja de Silencio» Digital:

La amenaza no siempre es un «bicho» en la pared; a menudo es el dispositivo que lleva en su bolsillo.- Regla de «No Dispositivos»: Establezca una política estricta de que no se permiten teléfonos móviles, relojes inteligentes ni ordenadores portátiles en la sala durante las reuniones sensibles.

- Recolección de Dispositivos: Designe una caja o un casillero fuera de la sala de reuniones donde todos los participantes deben dejar sus dispositivos electrónicos antes de entrar. Un teléfono comprometido con malware puede ser activado remotamente para grabar todo lo que se dice en la sala.

2. Protección de las Conversaciones Telefónicas y Digitales

En un mundo de trabajo remoto, muchas conversaciones sensibles ocurren a través de canales digitales.

- Evite las Líneas Fijas Tradicionales y los Teléfonos de la Oficina: Las líneas telefónicas analógicas y los sistemas de centralita de oficina (PBX) pueden ser vulnerables a la interceptación física («pinchazos»).

- Use Aplicaciones de Mensajería Encriptada de Extremo a Extremo (E2EE):

- La Tecnología Clave: La encriptación de extremo a extremo significa que solo el emisor y el receptor pueden leer el mensaje o escuchar la llamada. Ni siquiera la empresa que proporciona el servicio (como WhatsApp o Signal) puede acceder al contenido.

- Herramientas Recomendadas: Para llamadas de voz y videoconferencias seguras, aplicaciones como Signal son consideradas el estándar de oro en seguridad y privacidad. WhatsApp y FaceTime de Apple también utilizan E2EE por defecto.

- Evite las Plataformas No Encriptadas: Las llamadas telefónicas celulares estándar y las reuniones en algunas plataformas de videoconferencia pueden no estar encriptadas de extremo a extremo.

- Sea Consciente del Entorno Físico Durante la Llamada:

Incluso si su llamada está encriptada, el sonido sale de su boca y de los altavoces de su dispositivo. No realice una llamada segura desde un lugar público donde pueda ser escuchado. Use auriculares para mayor privacidad.

3. Técnicas de Enmascaramiento de Sonido

Si no puede controlar completamente la seguridad de un entorno, puede dificultar la escucha mediante el enmascaramiento de sonido.

- Generadores de Ruido Blanco:

- ¿Qué son?: Son dispositivos que emiten un sonido estático en todas las frecuencias audibles. Este «ruido blanco» se mezcla con las ondas de sonido de su conversación.

- Cómo Funciona: Un micrófono oculto grabará tanto su conversación como el ruido blanco. Al intentar aislar la conversación, el resultado es a menudo ininteligible. El ruido blanco «ensucia» la grabación.

- Implementación: Se pueden comprar generadores de ruido blanco portátiles o incluso usar aplicaciones en un teléfono (asegurándose de que el teléfono no sea el dispositivo comprometido). Para una protección óptima, el generador debe colocarse cerca de las posibles ubicaciones de los micrófonos (paredes, ventanas).

- Música o Ruido Ambiental:

Poner música de fondo o abrir una ventana a una calle ruidosa puede tener un efecto de enmascaramiento similar, aunque menos científico.

4. La Disciplina de la Comunicación: ¿Realmente Necesita Decirlo?

La capa final de protección es la más simple: la discreción.

- Necesidad de Saber: No incluya a personas en una conversación sensible a menos que sea absolutamente necesario que estén allí.

- Hable en Código (con precaución): El uso de un lenguaje codificado o eufemismos puede ayudar a ocultar el significado de una conversación a un oyente casual, pero no detendrá a un analista determinado.

- El Silencio es Oro: La forma más segura de proteger una información es no comunicarla en absoluto a través de un canal potencialmente inseguro. Si puede esperar a una reunión cara a cara en un entorno controlado, hágalo.

Conclusión: Construyendo su Fortaleza de Conversación

Proteger una conversación sensible en el mundo moderno requiere un enfoque de defensa en profundidad, muy similar a la protección de una instalación física.

Comience por controlar el entorno físico, eligiendo lugares seguros y eliminando los dispositivos electrónicos de la ecuación. Para las comunicaciones remotas, confíe únicamente en plataformas con una encriptación de extremo a extremo robusta. Considere el uso de enmascaramiento de sonido como una capa adicional de protección. Y, por encima de todo, practique una disciplina de comunicación rigurosa.

Al aplicar estos principios, usted crea una fortaleza alrededor de sus palabras. Transforma sus conversaciones más críticas de una vulnerabilidad potencial a un activo seguro, asegurando que sus secretos permanezcan exactamente donde deben estar: entre usted y sus interlocutores de confianza.