Introducción: El Mapa Antes del Territorio

Imagine que debe defender una ciudad. ¿Cuál sería su primer paso? No sería construir un muro al azar, ni contratar guardias sin un propósito. Su primer paso sería subir al punto más alto y observar. Necesitaría un mapa. Necesitaría entender el terreno, identificar los caminos de acceso, las zonas vulnerables, los activos más valiosos que debe proteger y, lo más importante, las amenazas más probables que enfrentará. Sin este mapa, cualquier esfuerzo de defensa es un simple ejercicio de adivinación, un gasto de recursos a ciegas.

En el mundo de la seguridad corporativa, ese mapa se llama Análisis de Riesgos. Es el proceso fundamental y no negociable que debe preceder a cualquier inversión en seguridad, ya sea la compra de un firewall, la contratación de un agente o la redacción de una política. Es el diagnóstico antes de la prescripción. Un análisis de riesgos le permite pasar de una seguridad reactiva, que apaga fuegos a medida que surgen, a una seguridad proactiva y basada en la inteligencia, que asigna recursos limitados (tiempo, dinero y personal) para mitigar las amenazas más significativas para su negocio.

Esta guía esencial desmitificará el proceso de análisis de riesgos. Le proporcionaremos un marco de trabajo claro y paso a paso, diseñado para que cualquier líder o gerente, incluso sin una formación profunda en seguridad, pueda empezar a identificar y priorizar las amenazas que realmente importan para su organización. Deje de gastar en soluciones de seguridad que «cree» que necesita y comience a invertir en aquellas que «sabe» que son cruciales.

1. Los Componentes Fundamentales del Riesgo: La Ecuación de la Seguridad

Antes de iniciar el análisis, debemos hablar el mismo idioma. El «riesgo» no es un concepto vago. En seguridad, es el producto de una ecuación con componentes muy específicos:

- Activo (Asset): Es cualquier cosa de valor para su organización. No es solo dinero o equipo. Puede ser la información de sus clientes, su reputación, la continuidad de sus operaciones, la seguridad de sus empleados o su propiedad intelectual. El primer paso es saber qué está protegiendo.

- Vulnerabilidad (Vulnerability): Es una debilidad o una falla en sus defensas que podría ser explotada. Una puerta sin cerradura, un software sin actualizar, un empleado sin capacitación en phishing, una única ruta de suministro para un componente crítico.

- Amenaza (Threat): Es cualquier evento o actor que podría explotar una vulnerabilidad para dañar un activo. Las amenazas pueden ser intencionadas (un hacker, un ladrón, un empleado desleal) o no intencionadas (un incendio, una inundación, un error humano).

- Impacto (Impact): Es el daño o la pérdida que sufriría su organización si una amenaza explota una vulnerabilidad y afecta a un activo. Se mide en términos financieros, operativos, reputacionales y legales.

- Probabilidad (Likelihood): Es la posibilidad de que una amenaza específica ocurra y explote una vulnerabilidad particular.

La fórmula conceptual es simple: Riesgo = Impacto x Probabilidad. Un evento de bajo impacto que ocurre constantemente puede ser un riesgo tan grande como un evento catastrófico que es muy improbable. El análisis de riesgos es el proceso de identificar y medir estas variables.

2. El Proceso de Análisis de Riesgos en 5 Pasos

Este es un marco de trabajo práctico que puede adaptar a la escala de su organización.

- Paso 1: Identificación de Activos Críticos.

- Acción: Reúna a los líderes de los diferentes departamentos (Operaciones, Finanzas, RRHH, TI) y haga la pregunta clave: «¿Qué es lo que, si lo perdiéramos o se interrumpiera, causaría el mayor daño a nuestra organización?».

- Resultado: Una lista priorizada de sus activos más importantes. Ejemplos:

- Base de datos de clientes (Información)

- Capacidad de procesar pagos online (Operaciones)

- Reputación de la marca (Intangible)

- Seguridad del personal en la planta (Humano)

- Fórmula secreta del producto (Propiedad Intelectual)

- Paso 2: Identificación de Amenazas y Vulnerabilidades.

- Acción: Para cada activo crítico identificado, realice una lluvia de ideas sobre las amenazas y vulnerabilidades asociadas. Piense en todas las categorías:

- Físicas: Robo, vandalismo, incendio, desastre natural, fallo de energía.

- Digitales: Ransomware, phishing, filtración de datos, ataque DDoS.

- Humanas: Error del empleado, fraude interno, ingeniería social.

- De la Cadena de Suministro: Fallo de un proveedor clave, interrupción del transporte.

- Ejemplo para el activo «Base de datos de clientes»:

- Amenaza: Un hacker externo. Vulnerabilidad: Un servidor sin los parches de seguridad actualizados.

- Amenaza: Un empleado desleal. Vulnerabilidad: Controles de acceso deficientes que permiten a un empleado de marketing exportar toda la base de datos.

- Acción: Para cada activo crítico identificado, realice una lluvia de ideas sobre las amenazas y vulnerabilidades asociadas. Piense en todas las categorías:

- Paso 3: Análisis de Impacto y Probabilidad.

- Acción: Ahora, asigne un valor a cada par amenaza/vulnerabilidad. No necesita un modelo matemático complejo. Puede usar una escala simple (Bajo, Medio, Alto) o numérica (1 a 5).

- Análisis de Impacto: Si esto ocurriera, ¿cuál sería el daño? (Bajo: inconveniente menor. Alto: amenaza existencial para el negocio).

- Análisis de Probabilidad: ¿Qué tan probable es que esto ocurra en el próximo año? (Bajo: muy improbable. Alto: es casi seguro que ocurrirá).

- Ejemplo:

- Riesgo: Terremoto destruyendo el servidor local. Impacto: Alto (5). Probabilidad: Baja (1). Puntuación de Riesgo: 5 x 1 = 5.

- Riesgo: Empleado cayendo en un ataque de phishing. Impacto: Medio (3). Probabilidad: Alta (5). Puntuación de Riesgo: 3 x 5 = 15.

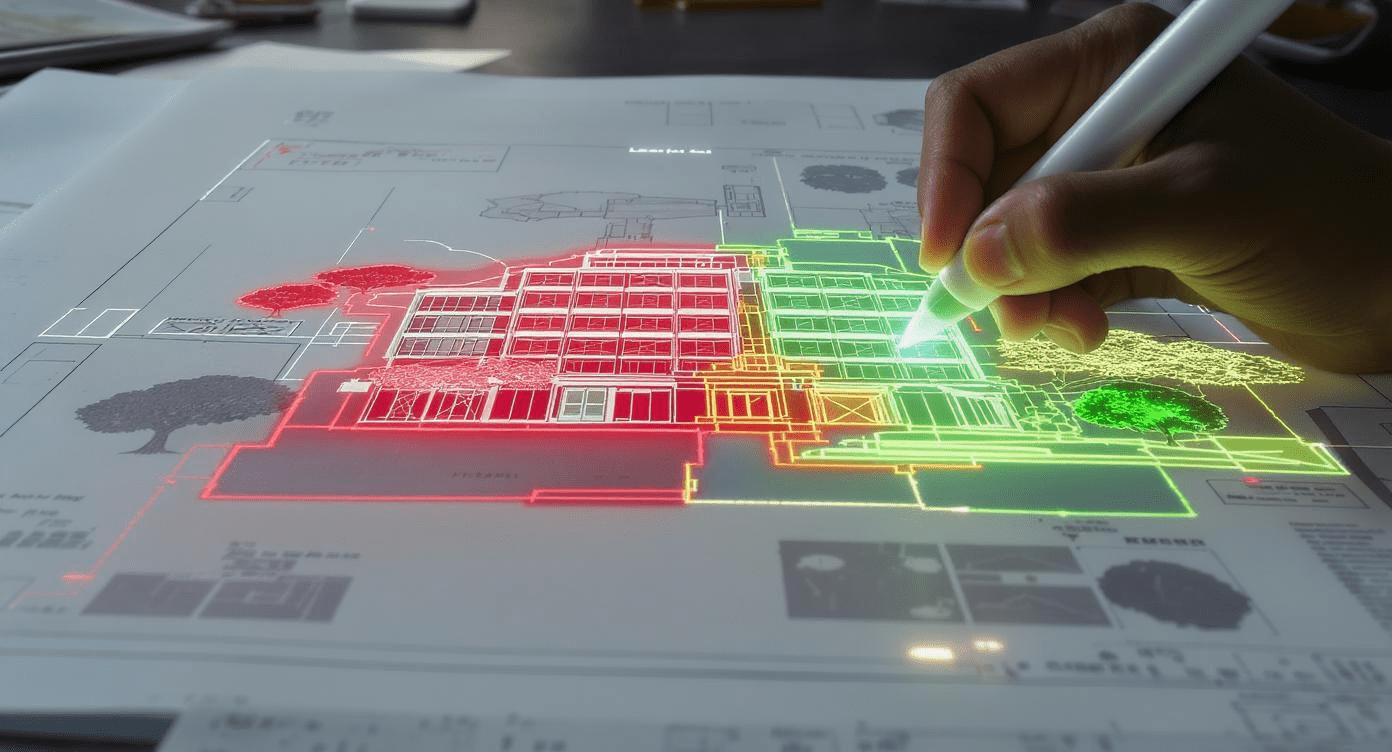

- Paso 4: Creación de la Matriz de Riesgos.

- Acción: Plasme sus resultados en una matriz visual. El eje Y es el Impacto y el eje X es la Probabilidad. Cada riesgo se coloca en el cuadrante correspondiente.

- Resultado: Un mapa de calor que le muestra instantáneamente cuáles son sus riesgos más críticos (los que están en el cuadrante superior derecho: alto impacto y alta probabilidad) y cuáles son menos urgentes. Este mapa es su guía para la asignación de recursos. El riesgo de phishing (puntuación 15) requiere una acción más inmediata que el riesgo de terremoto (puntuación 5).

- Paso 5: Plan de Mitigación de Riesgos.

- Acción: Para cada riesgo identificado (empezando por los más críticos), decida cómo lo va a tratar. Hay cuatro estrategias posibles:

- Aceptar: Para riesgos de muy bajo impacto y probabilidad, puede decidir conscientemente no hacer nada y aceptar las consecuencias si ocurren.

- Transferir: Transfiera el riesgo a un tercero. El ejemplo más común es comprar un seguro (seguro cibernético, seguro de propiedad).

- Evitar: Elimine la actividad que genera el riesgo. Si una aplicación de software es demasiado insegura, puede decidir dejar de usarla.

- Mitigar (La más común): Implemente controles de seguridad para reducir la probabilidad o el impacto del riesgo. Para el riesgo de phishing, la mitigación sería: implementar filtros de correo avanzados, realizar capacitaciones de concienciación para empleados y tener un plan de respuesta a incidentes.

- Acción: Para cada riesgo identificado (empezando por los más críticos), decida cómo lo va a tratar. Hay cuatro estrategias posibles:

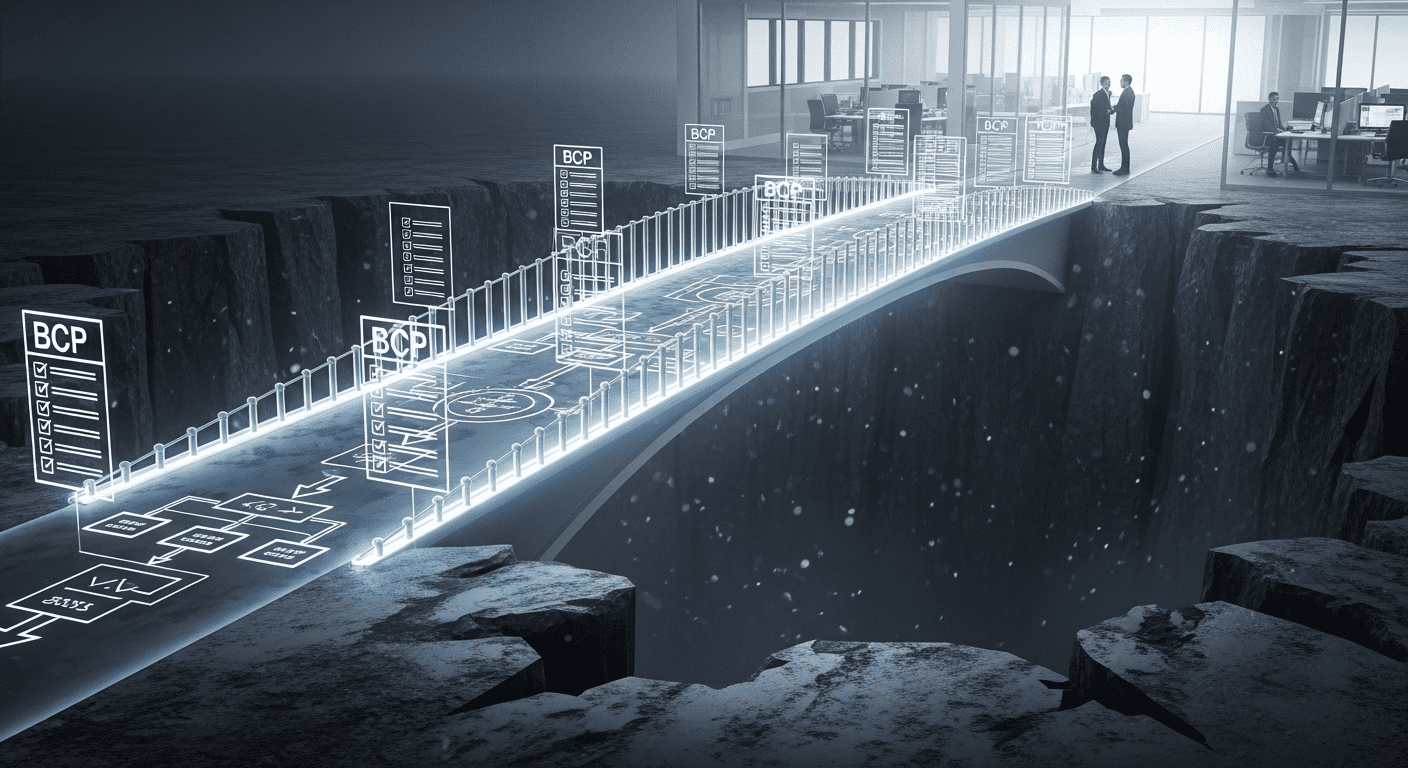

3. Un Proceso Vivo, No un Documento Estático

El error fatal que cometen muchas organizaciones es realizar un análisis de riesgos, crear un informe impresionante y luego archivarlo para que acumule polvo.

El entorno de amenazas cambia constantemente. Surgen nuevas tecnologías, su negocio evoluciona, aparecen nuevos adversarios. Un análisis de riesgos debe ser un proceso vivo y cíclico. Debe ser revisado y actualizado al menos una vez al año, o cada vez que haya un cambio significativo en su organización (una nueva línea de negocio, una adquisición, una mudanza a una nueva oficina).

Conclusión: De la Incertidumbre a la Decisión Informada

Realizar un análisis de riesgos puede parecer una tarea abrumadora, pero es el ejercicio estratégico más valioso que puede emprender. Le obliga a entender su negocio a un nivel más profundo, a confrontar sus debilidades de manera honesta y a tomar decisiones de seguridad basadas en datos, no en el miedo o en la última moda tecnológica.

Comience de forma simple. No necesita un software costoso; una hoja de cálculo y una sala con las personas adecuadas es suficiente. Siga los cinco pasos: identifique sus activos, analice las amenazas y vulnerabilidades, evalúe el impacto y la probabilidad, mapee sus resultados y desarrolle un plan de acción.

Al hacerlo, transformará la niebla de la incertidumbre en un mapa claro del territorio. Sabrá dónde están sus montañas y sus pantanos, y podrá trazar la ruta más segura para su organización. Ese conocimiento no solo es poder; es la esencia de la resiliencia.