Introducción: Las Puertas del Reino Digital y Físico

En cualquier organización, la seguridad comienza con una pregunta fundamental: ¿quién tiene permiso para estar aquí? La capacidad de controlar quién entra, a dónde puede ir y cuándo puede hacerlo es la base de la protección de sus activos, su personal y su información. Este control se ejerce a través de un Sistema de Control de Acceso Físico (ACS, por sus siglas en inglés). Lejos de ser simplemente una cerradura glorificada, un ACS moderno es el sistema nervioso central de la seguridad de un edificio, una red inteligente de lectores, cerraduras y software que actúa como un guardián incansable y programable.

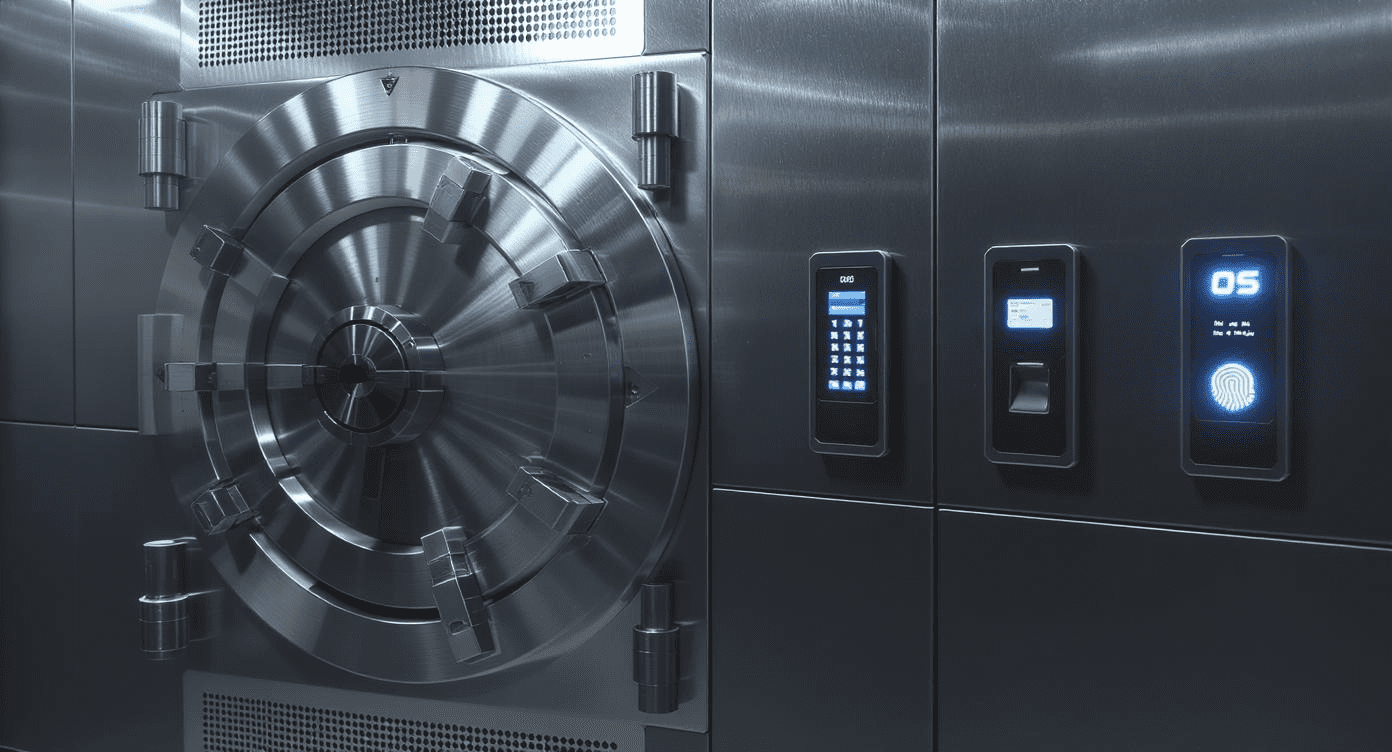

Elegir el sistema de control de acceso adecuado es una decisión estratégica crucial. Una elección correcta puede mejorar drásticamente su seguridad, optimizar sus operaciones y proporcionar datos valiosos. Una elección incorrecta puede llevar a brechas de seguridad, frustración para los empleados y una costosa inversión en tecnología que no se adapta a sus necesidades. El mercado ofrece una vertiginosa variedad de opciones, desde simples teclados numéricos hasta complejos sistemas biométricos.

Esta guía le servirá como un mapa para navegar este paisaje tecnológico. Desglosaremos los componentes clave de un ACS, compararemos las tecnologías de credenciales más comunes —códigos PIN, tarjetas y biometría— y le proporcionaremos un marco para decidir qué sistema es el más adecuado para las necesidades, el presupuesto y el nivel de riesgo de su empresa.

1. La Anatomía de un Sistema de Control de Acceso

Independientemente de la tecnología, todo ACS moderno consta de tres componentes principales que trabajan en conjunto:

- La Credencial: Es la «llave» que identifica al usuario. Puede ser algo que el usuario sabe (un PIN), algo que tiene (una tarjeta) o algo que es (una huella dactilar).

- El Lector: Es el dispositivo en la puerta que lee la credencial. Envía la información de la credencial al panel de control.

- El Panel de Control y el Software (El Cerebro): El panel de control es una unidad de hardware que recibe la información del lector. Compara esa información con las reglas de acceso almacenadas en el software (¿Tiene este usuario permiso para entrar por esta puerta a esta hora?) y, si la credencial es válida, envía una señal para desbloquear la cerradura eléctrica de la puerta. El software también registra cada evento, creando una pista de auditoría completa.

2. Comparando las Credenciales: PIN vs. Tarjeta vs. Biometría

La elección de la credencial es la decisión más visible y la que más afecta la experiencia del usuario.

- Teclados Numéricos (Algo que Sabes – PIN)

- Cómo Funciona: El usuario introduce un Código de Identificación Personal (PIN) en un teclado para desbloquear la puerta.

- Ventajas:

- Bajo Costo: No hay costo de credenciales físicas.

- Fácil de Gestionar: No hay tarjetas que emitir o reemplazar.

- Desventajas:

- Baja Seguridad: Los PIN pueden ser olvidados, escritos, compartidos o vistos por alguien que mira por encima del hombro («shoulder surfing»). Son el método menos seguro.

- Sin Pista de Auditoría Individual: Si se usa un PIN compartido, no hay forma de saber quién entró exactamente.

- Mejor Uso: Para áreas de bajo riesgo donde la conveniencia es más importante que la alta seguridad, como una sala de descanso o una puerta de entrada principal combinada con una recepcionista.

- Tarjetas de Proximidad/Inteligentes (Algo que Tienes)

- Cómo Funciona: El usuario presenta una tarjeta o un llavero (fob) a un lector. Las tarjetas de proximidad (prox) transmiten un número a través de radiofrecuencia (RFID). Las tarjetas inteligentes (smart cards) son más seguras y pueden almacenar datos encriptados.

- Ventajas:

- Buena Seguridad y Conveniencia: Rápidas de usar y mucho más seguras que un PIN.

- Pista de Auditoría Individual: Cada tarjeta está asignada a un individuo, proporcionando un registro exacto de quién entró y cuándo.

- Fácil de Revocar: Si un empleado pierde su tarjeta o deja la empresa, esa tarjeta específica puede ser desactivada en el sistema en segundos.

- Desventajas:

- Costo de las Credenciales: Las tarjetas tienen un costo y deben ser reemplazadas si se pierden o se dañan.

- Pueden ser Robadas o Prestadas: La tarjeta verifica la posesión, no la identidad. Si alguien roba la tarjeta de un empleado, puede usarla para acceder.

- Mejor Uso: El estándar de oro para la mayoría de las aplicaciones de negocio. Ofrece el mejor equilibrio entre seguridad, costo y facilidad de gestión para oficinas, almacenes y edificios corporativos.

- Sistemas Biométricos (Algo que Eres)

- Cómo Funciona: El sistema verifica una característica biológica única del usuario, como una huella dactilar, el iris, la vena de la mano o el reconocimiento facial.

- Ventajas:

- Máxima Seguridad: La credencial no puede ser perdida, robada o compartida. Proporciona la prueba de identidad más fuerte.

- Sin Costo de Credenciales Físicas: Elimina la necesidad de tarjetas o llaveros.

- Desventajas:

- Alto Costo Inicial: Los lectores biométricos son significativamente más caros que los lectores de tarjetas.

- Preocupaciones de Privacidad: La recopilación de datos biométricos de los empleados puede generar preocupaciones sobre la privacidad y está sujeta a regulaciones estrictas en algunas jurisdicciones.

- Tasa de Falso Rechazo: Los sensores pueden fallar al leer una huella dactilar si está sucia, mojada o desgastada, lo que puede causar frustración.

- Velocidad: A menudo son ligeramente más lentos que un simple toque de tarjeta.

- Mejor Uso: Para áreas de altísima seguridad donde la verificación de la identidad es absolutamente crítica, como centros de datos, laboratorios de investigación, bóvedas o áreas gubernamentales clasificadas.

3. La Estrategia de Múltiples Factores: Combinando Capas

Para una seguridad aún mayor, puede combinar diferentes tipos de credenciales, un concepto conocido como Autenticación de Múltiples Factores (MFA) en el mundo físico.

- Tarjeta + PIN: El usuario debe presentar su tarjeta Y introducir un PIN. Esto protege contra la pérdida o el robo de la tarjeta. Si un ladrón encuentra una tarjeta, no le sirve de nada sin el PIN. Es una mejora de seguridad muy rentable.

- Tarjeta + Biometría: El usuario presenta su tarjeta y luego verifica su huella dactilar. Ofrece un nivel de seguridad extremadamente alto.

4. ¿Cómo Elegir el Sistema Adecuado para su Empresa?

Hágase estas preguntas clave:

- ¿Cuál es el Nivel de Riesgo del Área que estoy Protegiendo? No necesita un escáner de iris para la puerta de la cocina. Haga coincidir el nivel de seguridad de la tecnología con el valor del activo que está protegiendo.

- ¿Cuántos Usuarios Necesito Gestionar? Para 5 empleados, un teclado simple puede ser suficiente. Para 500 empleados, un sistema de tarjetas basado en software es esencial para una gestión eficiente.

- ¿Necesito una Pista de Auditoría? Si necesita saber con certeza quién entró y a qué hora (por razones de cumplimiento, seguridad o investigación), necesita un sistema basado en credenciales individuales (tarjetas o biometría).

- ¿Cuál es mi Presupuesto? Sea realista. Un sistema de tarjetas de proximidad de una marca de renombre es a menudo el punto de partida más sensato y escalable para la mayoría de las empresas.

Conclusión: Más Allá de Abrir Puertas

Un sistema de control de acceso físico es una de las inversiones en seguridad más fundamentales que puede hacer una empresa. Va mucho más allá de simplemente abrir y cerrar puertas. Es una herramienta de gestión que le da un control granular sobre su entorno, reduce el riesgo de intrusión y robo interno, y proporciona una valiosa pista de auditoría que puede ser crucial en una investigación.

Analice sus necesidades, evalúe sus riesgos y elija la tecnología que le ofrezca el equilibrio adecuado entre seguridad, conveniencia y costo. Al implementar el sistema correcto, usted establece una base de control y orden, asegurando que solo las personas adecuadas tengan acceso a los lugares adecuados, en el momento adecuado.