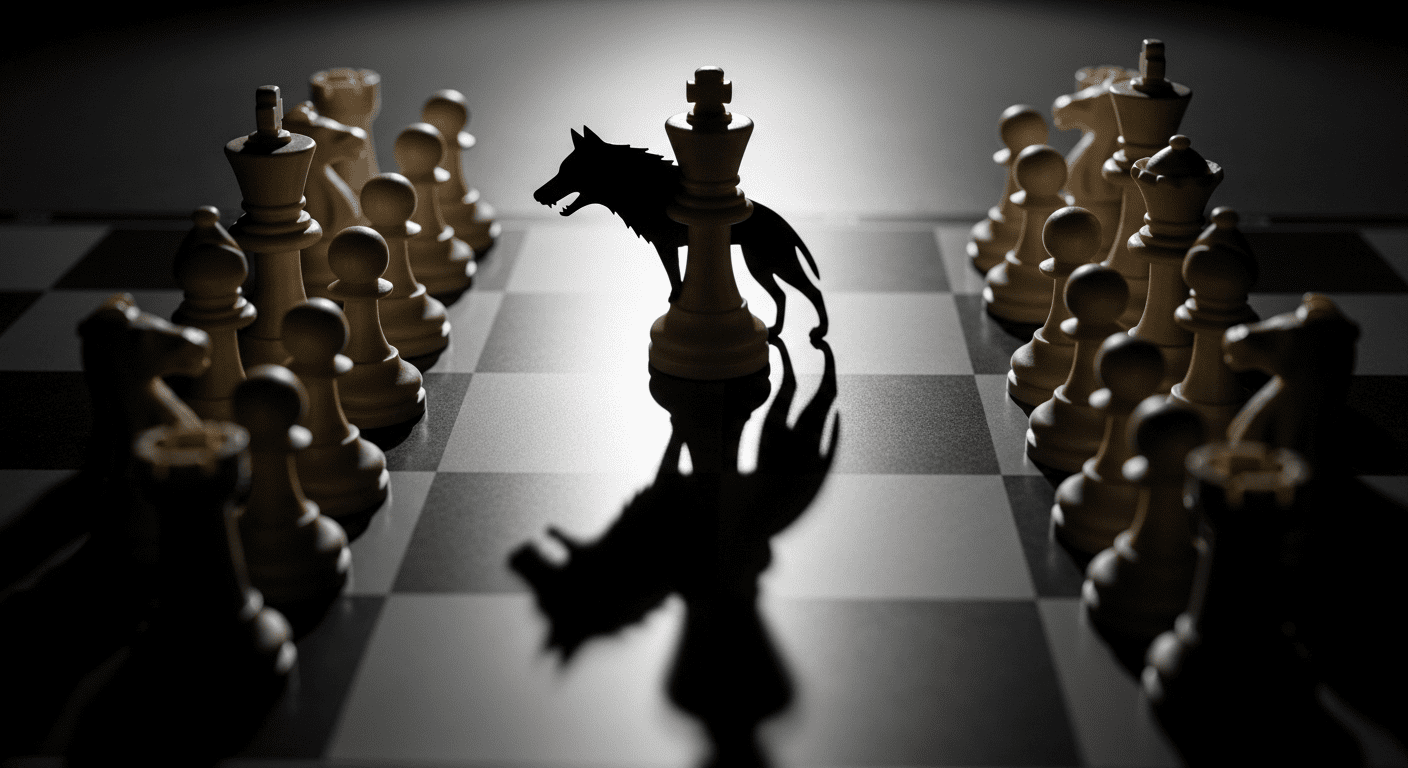

Introducción: El Enemigo Dentro de las Murallas

Durante siglos, la estrategia de seguridad se ha centrado en construir murallas más altas, fosos más anchos y puertas más fuertes. En el mundo corporativo, esto se traduce en firewalls, sistemas de control de acceso y guardias de seguridad. Todo nuestro instinto se enfoca en proteger el perímetro, en mantener al enemigo «afuera». Pero, ¿qué sucede cuando la amenaza más peligrosa no está intentando entrar, sino que ya tiene las llaves del castillo?

Esta es la realidad de la Amenaza Interna (Insider Threat). Es una de las amenazas más complejas, dañinas y difíciles de detectar que enfrenta cualquier organización. Se refiere a un riesgo de seguridad que se origina en un individuo con acceso legítimo y autorizado a los sistemas y datos de la empresa: un empleado, un ex-empleado, un contratista o un socio comercial. Su acceso de confianza es precisamente lo que los convierte en una amenaza tan potente.

Gestionar la amenaza interna no se trata de fomentar una cultura de paranoia y desconfianza. Se trata de un reconocimiento pragmático del riesgo y de la implementación de controles inteligentes para mitigarlo. Este artículo desglosará la anatomía de la amenaza interna, los diferentes perfiles de insiders y las estrategias de defensa en profundidad que puede implementar para proteger los activos más críticos de su empresa desde dentro.

1. La Anatomía de la Amenaza Interna: No Todos son Villanos

Es un error pensar en la amenaza interna como un único perfil. En realidad, existen tres arquetipos principales, cada uno con motivaciones y comportamientos diferentes.

- El Insider Malicioso:

Este es el perfil clásico: el empleado descontento que busca venganza, el espía corporativo que roba secretos comerciales para un competidor, o el estafador que manipula los sistemas para obtener un beneficio financiero.- Motivaciones: Venganza, codicia, ideología.

- Acciones: Sabotaje deliberado de sistemas, robo de propiedad intelectual, exfiltración de datos de clientes, fraude.

- El Insider Negligente o Descuidado:

Este es, con diferencia, el tipo más común de amenaza interna. No tienen intenciones maliciosas, pero sus acciones (o inacciones) crean una vulnerabilidad que puede ser explotada.- Motivaciones: Comodidad, prisa, falta de conocimiento.

- Acciones: Caer en un ataque de phishing y revelar sus credenciales, perder un portátil de la empresa sin encriptar, usar contraseñas débiles, enviar un correo electrónico con datos sensibles al destinatario equivocado, configurar incorrectamente un servidor en la nube.

- Impacto: Aunque no intencionado, el daño puede ser idéntico al de un ataque malicioso: una filtración de datos masiva, una infección de ransomware, etc.

- El Insider Comprometido:

Este es un empleado cuyas credenciales han sido robadas por un atacante externo. El empleado es inocente, pero su cuenta se convierte en el vehículo que el hacker utiliza para operar dentro de la red con todos los privilegios de un usuario legítimo.- Método de Compromiso: Phishing, malware keylogger, ataques de fuerza bruta contra contraseñas débiles.

- Acciones: El atacante, haciéndose pasar por el empleado, puede moverse lateralmente por la red, escalar privilegios y exfiltrar datos, a menudo sin ser detectado durante mucho tiempo.

2. Indicadores de Riesgo: Las Señales de Alerta

Detectar una amenaza interna es un desafío, pero existen indicadores técnicos y de comportamiento que pueden señalar un riesgo elevado. Es crucial que estos indicadores sean gestionados por un equipo designado (como RRHH y Seguridad) para evitar acusaciones falsas.

- Indicadores Técnicos (Basados en Datos):

- Acceso a datos o sistemas fuera del horario laboral normal.

- Descargas o transferencias de volúmenes de datos inusualmente grandes.

- Intentos de acceder a archivos o sistemas no relacionados con sus funciones laborales.

- Uso de dispositivos de almacenamiento USB no autorizados.

- Múltiples intentos fallidos de inicio de sesión.

- Indicadores de Comportamiento (Contextuales):

- Expresiones de descontento extremo, resentimiento o ira hacia la empresa.

- Violaciones recurrentes de las políticas de la empresa.

- Interés inusual en proyectos o datos confidenciales fuera de su área.

- Signos de dificultades financieras graves.

3. Construyendo la Defensa en Profundidad contra la Amenaza Interna

Protegerse de esta amenaza requiere un enfoque de múltiples capas que combine políticas, tecnología y cultura.

- Capa 1: Controles Preventivos y Administrativos (La Fundación).

- Verificación de Antecedentes: Realice una verificación exhaustiva durante el proceso de contratación.

- Políticas Claras: Establezca y comunique políticas claras sobre el uso aceptable de los activos de la empresa, el manejo de datos confidenciales y el teletrabajo.

- Capacitación Continua: La formación regular sobre ciberseguridad, phishing y las políticas de la empresa es su mejor defensa contra el insider negligente.

- Capa 2: Controles Técnicos (La Vigilancia Inteligente).

- El Principio de Mínimo Privilegio (El Más Importante): Esta es la regla de oro. Los empleados solo deben tener acceso a la información y a los sistemas estrictamente necesarios para realizar su trabajo. Ni más, ni menos. Esto limita drásticamente el daño que cualquier tipo de insider puede causar.

- Gestión de Identidades y Accesos (IAM): Implemente controles de acceso basados en roles (RBAC) para hacer cumplir el mínimo privilegio.

- Autenticación Multifactor (MFA): Esencial para protegerse contra el insider comprometido. Incluso si un atacante roba una contraseña, no puede acceder sin el segundo factor.

- Prevención de Pérdida de Datos (DLP): Utilice soluciones de DLP para monitorear, detectar y bloquear la transferencia no autorizada de datos sensibles fuera de la red.

- Análisis de Comportamiento de Usuarios y Entidades (UEBA): Las herramientas de UEBA utilizan el aprendizaje automático para establecer una línea base del comportamiento normal de cada usuario y alertan sobre desviaciones significativas, que podrían indicar una cuenta comprometida o un insider malicioso.

- Capa 3: Controles de Salida (El Off-boarding Seguro).

El riesgo no termina cuando un empleado se va.- Procedimiento de Desvinculación Formal: Tenga un checklist que asegure la revocación inmediata de todos los accesos físicos y lógicos, la recuperación de todos los activos de la empresa (portátil, teléfono, tarjetas de acceso) y una entrevista de salida.

4. La Cultura como Defensa Definitiva

La tecnología es una herramienta, pero la cultura es el entorno operativo. Una cultura organizacional positiva es una defensa sorprendentemente eficaz.

- Fomente un Ambiente de Trabajo Justo y Respetuoso: Empleados que se sienten valorados y respetados tienen muchas menos probabilidades de convertirse en insiders maliciosos.

- Cree una Cultura de «Seguridad es Responsabilidad de Todos»: Empodere a los empleados para que sean los ojos y oídos de la seguridad.

- Promueva el Reporte sin Culpa: Cree un entorno donde un empleado que comete un error (como hacer clic en un enlace de phishing) se sienta seguro para reportarlo inmediatamente sin temor a un castigo severo. La detección temprana es clave para minimizar el daño.

Conclusión: Confianza con Verificación

La gestión de la amenaza interna es uno de los equilibrios más delicados en la seguridad corporativa. Requiere una estrategia que combine la confianza en su gente con sistemas de verificación robustos. No se trata de crear un estado de vigilancia orwelliano, sino de implementar controles prudentes y razonables para proteger los activos más críticos de la organización.

Al aplicar el principio de mínimo privilegio, al invertir en tecnología que detecte anomalías y, lo más importante, al construir una cultura de respeto y conciencia de la seguridad, usted crea un entorno que es inherentemente más resistente. Protege a su empresa no solo del atacante externo, sino también del riesgo, ya sea malicioso o accidental, que reside dentro de sus propias murallas.