Introducción: El Principio del Castillo Medieval

Imagine la tarea de defender un castillo medieval. ¿Confiaría toda la seguridad del reino a un único y masivo muro exterior? Por supuesto que no. Un estratega medieval sabía que un solo punto de fallo es una receta para el desastre. En su lugar, diseñaba la defensa en capas: un foso ancho, un puente levadizo, un imponente muro exterior con almenas, arqueros vigilantes, un patio interior, un segundo muro más robusto y, finalmente, la torre del homenaje, el último bastión donde se resguardaban los activos más valiosos. Cada capa estaba diseñada para retrasar, frustrar y debilitar al atacante, dándole tiempo a los defensores para responder.

Este antiguo principio militar es la metáfora perfecta para una de las estrategias más fundamentales y efectivas de la seguridad moderna: la Defensa en Profundidad (Defense in Depth). Es una filosofía que rechaza la idea de una «bala de plata» o una solución de seguridad única y mágica. En su lugar, aboga por la creación de múltiples capas de controles de seguridad (físicos, técnicos y administrativos) que se superponen y se refuerzan mutuamente.

El objetivo de la Defensa en Profundidad no es crear un sistema impenetrable, porque tal cosa no existe. El objetivo es crear un sistema tan complejo, redundante y costoso de violar (en términos de tiempo, esfuerzo y recursos) que un atacante simplemente se rinda y busque un objetivo más fácil. Esta guía le explicará qué es la Defensa en Profundidad y cómo puede aplicar esta estrategia probada por el tiempo para construir una fortaleza resiliente alrededor de su negocio.

1. La Falacia del Perímetro: Por Qué una Sola Capa Falla

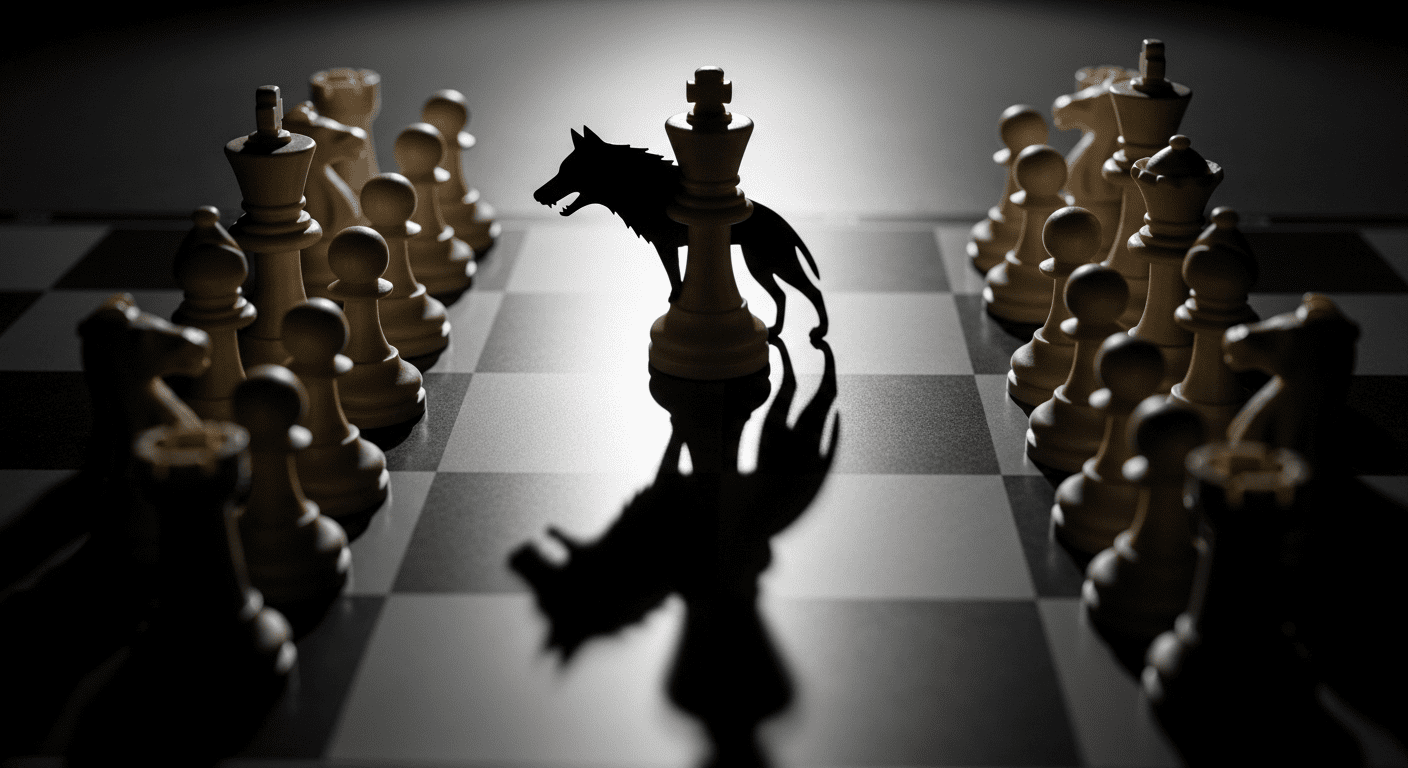

Muchas organizaciones, especialmente las más pequeñas, operan bajo un modelo de seguridad obsoleto que se conoce como el «modelo de castillo y foso» o de «perímetro duro». Invierten fuertemente en una única capa de defensa exterior, como un firewall de red potente, asumiendo que todo lo que está «dentro» de ese perímetro es seguro y confiable.

Este modelo tiene fallos fatales en el entorno empresarial moderno:

- El Perímetro se ha Disuelto: Con el teletrabajo, los dispositivos móviles y los servicios en la nube, el concepto de un perímetro de red claro ya no existe. Sus datos y sus empleados están en todas partes.

- La Amenaza Interna: Este modelo no hace nada para protegerse de una amenaza que ya está dentro, ya sea un empleado malintencionado o uno que, sin saberlo, ha introducido malware en la red a través de un ataque de phishing.

- Un Único Punto de Fallo: Una vez que el atacante logra cruzar esa única muralla (y siempre hay una manera), tiene acceso sin restricciones a todo el «reino» interior. No hay más defensas que le detengan.

La Defensa en Profundidad reconoce esta realidad y propone una solución: si no puede garantizar que el atacante no entrará, asegúrese de que su viaje dentro de su red sea lo más difícil, ruidoso y corto posible.

2. Las Capas de la Defensa en Profundidad: Un Enfoque Holístico

Una estrategia de Defensa en Profundidad efectiva integra controles en múltiples niveles de la organización. Piense en ello como las capas de una cebolla, donde cada capa protege a la que está dentro.

- Capa 1: Políticas, Procedimientos y Concienciación (La Capa Humana)

Esta es la capa más externa y, a menudo, la más importante. Es la cultura de seguridad.- Controles: Políticas de seguridad claras (uso aceptable, gestión de contraseñas), procedimientos de respuesta a incidentes, y, crucialmente, capacitación continua de concienciación para todos los empleados.

- Función: Convertir a su personal de su mayor vulnerabilidad a su primera línea de defensa. Un empleado que reconoce un correo de phishing es un sensor humano más eficaz que cualquier tecnología.

- Capa 2: Seguridad Física (La Defensa del Mundo Real)

Protege el acceso físico a sus instalaciones, equipos y personal.- Controles: Controles de acceso (tarjetas, biometría), sistemas de videovigilancia (CCTV), alarmas, guardias de seguridad, cerraduras de calidad en las puertas de las oficinas y los centros de datos.

- Función: Impedir que una amenaza digital se origine por un acceso físico no autorizado (ej. alguien conectando un USB malicioso a un servidor).

- Capa 3: Seguridad del Perímetro de la Red (La Muralla Digital Exterior)

Esta es la primera línea de defensa técnica contra las amenazas de internet.- Controles: Firewalls de próxima generación (NGFW), sistemas de prevención de intrusiones (IPS), seguridad de correo electrónico (filtros anti-spam y anti-phishing), protección de DNS.

- Función: Filtrar el tráfico malicioso conocido y los ataques de red antes de que lleguen a sus sistemas internos.

- Capa 4: Seguridad de la Red Interna (Los Puestos de Control Interiores)

Una vez que una amenaza ha superado el perímetro, esta capa limita su capacidad para moverse lateralmente.- Controles: Segmentación de la red (dividir la red en zonas más pequeñas y aisladas, como una red para invitados, una para finanzas, etc.), listas de control de acceso (ACL) internas, detección de intrusiones en la red interna (NIDS).

- Función: Contener una brecha en un solo segmento. Si el portátil de un empleado de marketing se infecta, la segmentación de la red impide que el malware se propague a los servidores de finanzas.

- Capa 5: Seguridad del Host (La Armadura del Soldado)

Esta capa se centra en la protección de los dispositivos individuales (servidores, portátiles, estaciones de trabajo).- Controles: Software antivirus/antimalware de punto final (Endpoint Protection), firewalls basados en host, gestión de parches para mantener el software actualizado, configuración segura del sistema operativo (hardening).

- Función: Proteger cada dispositivo como si fuera el único objetivo, incluso si todas las demás capas de red han fallado.

- Capa 6: Seguridad de la Aplicación (La Fortaleza del Programa)

Asegura el propio software que su empresa utiliza o desarrolla.- Controles: Prácticas de desarrollo de software seguro (Secure SDLC), firewalls de aplicaciones web (WAF), análisis de código estático y dinámico (SAST/DAST).

- Función: Prevenir que las vulnerabilidades en el código de una aplicación sean explotadas.

- Capa 7: Seguridad de los Datos (La Joya de la Corona)

Esta es la última y más crítica capa. Si un atacante supera todo lo demás, su objetivo final son sus datos.- Controles: Encriptación de datos en reposo (en el disco duro) y en tránsito (a través de la red), gestión de permisos de acceso a archivos (Principio de Mínimo Privilegio), prevención de pérdida de datos (DLP) y, lo más importante, un sistema de copias de seguridad (backups) robusto y probado.

- Función: Hacer que los datos sean inútiles para el atacante incluso si logra robarlos (gracias a la encriptación) y garantizar que usted pueda recuperarlos después de un ataque destructivo como el ransomware (gracias a los backups).

3. Implementando la Defensa en Profundidad en su Negocio

No necesita implementar todas estas capas con tecnología de punta desde el primer día. La clave es empezar a pensar en capas.

- Realice un Análisis de Riesgos: Identifique sus activos más críticos. Esto le dirá qué «joyas de la corona» necesitan más capas de protección.

- Comience con los Fundamentos: Asegúrese de que las capas básicas estén cubiertas: un buen firewall perimetral, antivirus en todos los equipos, una política de contraseñas decente y backups regulares.

- Añada Capas Progresivamente: A medida que su negocio crece y su presupuesto lo permite, añada capas adicionales. Implemente la segmentación de la red. Invierta en capacitación de concienciación. Considere una solución DLP.

Conclusión: La Resiliencia a través de la Redundancia

La Defensa en Profundidad es más que una estrategia técnica; es una mentalidad. Es el reconocimiento humilde de que cualquier defensa puede fallar. Es la sabiduría de no poner toda su confianza en una sola solución. Al construir capas de seguridad redundantes e interconectadas, usted crea un sistema que es inherentemente más resistente.

Un atacante puede ser capaz de saltar el foso. Puede que logre escalar el primer muro. Pero si se enfrenta a un segundo muro, a guardias vigilantes en cada esquina y descubre que la joya que busca está encerrada en una bóveda encriptada, es muy probable que decida que el esfuerzo no vale la pena. Y en el juego de la seguridad, hacer que el atacante se rinda es la victoria definitiva.