Introducción: El Anzuelo en su Bandeja de Entrada

Cada día, miles de millones de correos electrónicos atraviesan el mundo digital. Entre las notificaciones de trabajo, los mensajes de amigos y la publicidad, se esconde una amenaza sigilosa y persistente: el phishing. Este término, un juego de palabras con «fishing» (pesca), describe perfectamente la táctica: un ciberdelincuente lanza un anzuelo (un correo electrónico fraudulento) a un vasto océano de usuarios, esperando que alguien pique. Y, lamentablemente, la pesca suele ser muy buena.

El phishing es la puerta de entrada para la gran mayoría de los ciberataques, desde el robo de contraseñas y el fraude financiero hasta las infecciones de ransomware que pueden paralizar a una empresa entera. Su éxito no se basa en una proeza técnica de hacking, sino en la explotación de la psicología humana: la urgencia, el miedo, la curiosidad y la confianza. El atacante no hackea su sistema; le engaña para que usted mismo le entregue las llaves.

Convertirse en un detector humano de phishing es una de las habilidades de ciberseguridad más importantes que puede desarrollar. Esta guía completa es su entrenamiento. Le enseñaremos a diseccionar un correo electrónico sospechoso, a identificar las banderas rojas que los delincuentes dejan tras de sí y a saber exactamente qué hacer (y qué no hacer) cuando uno de estos anzuelos llega a su bandeja de entrada.

1. La Anatomía de un Ataque de Phishing

Para identificar un correo de phishing, primero debe entender sus componentes y objetivos.

- El Remitente Falsificado (Spoofing): El correo parece provenir de una fuente legítima y de confianza: su banco, una red social, un servicio de paquetería o incluso su propio departamento de TI.

- El Pretexto (El Cebo): El mensaje utiliza una excusa diseñada para provocar una reacción emocional inmediata:

- Urgencia/Miedo: «Su cuenta ha sido bloqueada», «Actividad de inicio de sesión sospechosa detectada», «Su factura está vencida».

- Curiosidad/Codicia: «Ha ganado un premio», «Tiene un paquete pendiente de entrega», «Vea estas fotos comprometedoras».

- La Llamada a la Acción (El Anzuelo): El correo le insta a realizar una acción inmediata, que casi siempre implica:

- Hacer clic en un enlace malicioso: Este enlace le lleva a una página web falsa que imita a la perfección la página de inicio de sesión legítima.

- Descargar un archivo adjunto malicioso: El archivo (un PDF, un documento de Word, un archivo ZIP) contiene malware, como un troyano o ransomware.

- El Objetivo Final (La Captura):

- Robo de Credenciales: Al introducir su nombre de usuario y contraseña en la página falsa, se los entrega directamente al atacante.

- Infección de Malware: Al abrir el archivo adjunto, su dispositivo se infecta, dando al atacante el control o encriptando sus archivos.

2. El Checklist del Detective Digital: 7 Banderas Rojas a Buscar

No necesita ser un experto técnico para detectar un phishing. Solo necesita ser un observador atento. Antes de hacer clic en cualquier cosa, someta cada correo sospechoso a este checklist.

- 1. El Remitente: ¿Realmente es Quien Dice Ser?

Esta es la primera y más importante verificación. No se fíe del «Nombre para mostrar» (ej. «Soporte de Microsoft»). Examine la dirección de correo electrónico real.- Señales de Alerta:

- Dominio Incorrecto: Un correo de Netflix no vendrá de netflix-support@hotmail.com. Vendrá de un dominio oficial como @netflix.com.

- Errores Sutiles en el Dominio: Los atacantes a menudo registran dominios que se parecen al real, como soporte@micr0soft.com (con un cero en lugar de una ‘o’) o banco@seguridad-banco.com.

- Subdominios Largos y Extraños: notificaciones@login.microsoft.com.security-update.net. El verdadero dominio es el que está al final (security-update.net), no microsoft.com.

- Señales de Alerta:

- 2. El Saludo: ¿Genérico o Personal?

Las empresas legítimas con las que usted tiene una cuenta casi siempre se dirigirán a usted por su nombre.- Señales de Alerta: Saludos genéricos como «Estimado cliente», «Valioso miembro» o simplemente «Hola». Indican que el mismo correo ha sido enviado a miles de personas.

- 3. El Tono y la Gramática: ¿Profesional o Apresurado?

Aunque los atacantes son cada vez más sofisticados, muchos correos de phishing todavía contienen errores.- Señales de Alerta: Errores ortográficos, mala gramática, frases extrañas o una traducción torpe. Una corporación multinacional invierte mucho en su comunicación; es poco probable que envíe un correo oficial lleno de errores. El tono a menudo es excesivamente urgente o amenazante.

- 4. El Enlace: ¿A Dónde te Lleva Realmente?

Nunca haga clic en un enlace para verificarlo. En su lugar, pase el cursor del ratón por encima del enlace (sin hacer clic).- La Verificación: En la esquina inferior izquierda de su navegador o en una pequeña ventana emergente, su ordenador le mostrará la URL real a la que apunta el enlace.

- Señales de Alerta: Si el texto del enlace dice www.mibanco.com, pero la URL que aparece al pasar el cursor es www.login-seguro-mibanco.xyz o una cadena de números y letras sin sentido, es una trampa.

- 5. Los Archivos Adjuntos: ¿Esperaba Usted Este Archivo?

La regla de oro para los archivos adjuntos es simple.- Señales de Alerta: ¿Recibió una «factura» de un proveedor que no reconoce? ¿Un «informe» que no solicitó? ¿Un archivo ZIP o un documento de Word con un nombre genérico? Sea extremadamente escéptico. Los archivos adjuntos son uno de los principales vectores de infección de ransomware.

- 6. La Petición: ¿Le Piden Información Sensible?

Las empresas legítimas, especialmente los bancos, nunca le pedirán que verifique su contraseña, su número de tarjeta de crédito completo o sus respuestas a preguntas de seguridad por correo electrónico.- Señales de Alerta: Cualquier correo que le pida que «verifique su cuenta» introduciendo sus credenciales a través de un enlace es casi con toda seguridad un phishing.

- 7. El Contexto: ¿Tiene Sentido?

Use el sentido común. ¿Recibió una notificación de envío de FedEx, pero no espera ningún paquete? ¿Le dicen que ha ganado una lotería en la que nunca participó? Si la premisa del correo parece demasiado buena o demasiado extraña para ser verdad, probablemente no lo sea.

3. El Protocolo de Respuesta: Qué Hacer (y Qué NO Hacer)

Ha identificado un correo de phishing. Excelente. Ahora, ¿cuál es el siguiente paso?

- LO QUE NO DEBE HACER:

- NO haga clic en ningún enlace.

- NO descargue ningún archivo adjunto.

- NO responda al correo. Responder confirma que su dirección de correo es activa, lo que le convierte en un objetivo para futuros ataques.

- NO reenvíe el correo a sus amigos o colegas (a menos que sea al departamento de TI como parte de un reporte).

- LO QUE SÍ DEBE HACER:

- Márquelo como Spam o Phishing: Utilice la función «Marcar como spam» o «Reportar phishing» de su proveedor de correo (Gmail, Outlook, etc.). Esto ayuda a entrenar sus filtros y a proteger a otros usuarios.

- Elimínelo Permanentemente: Bórrelo de su bandeja de entrada y luego vacíe la papelera.

- Verifique de Forma Independiente (si tiene dudas): Si el correo parece legítimo y le preocupa que pueda haber un problema real con su cuenta (ej. de su banco), no use la información de contacto del correo. Abra una nueva ventana del navegador, escriba usted mismo la dirección web oficial del banco, inicie sesión de forma segura y compruebe si hay alguna notificación. O llame al número de teléfono que aparece en el reverso de su tarjeta.

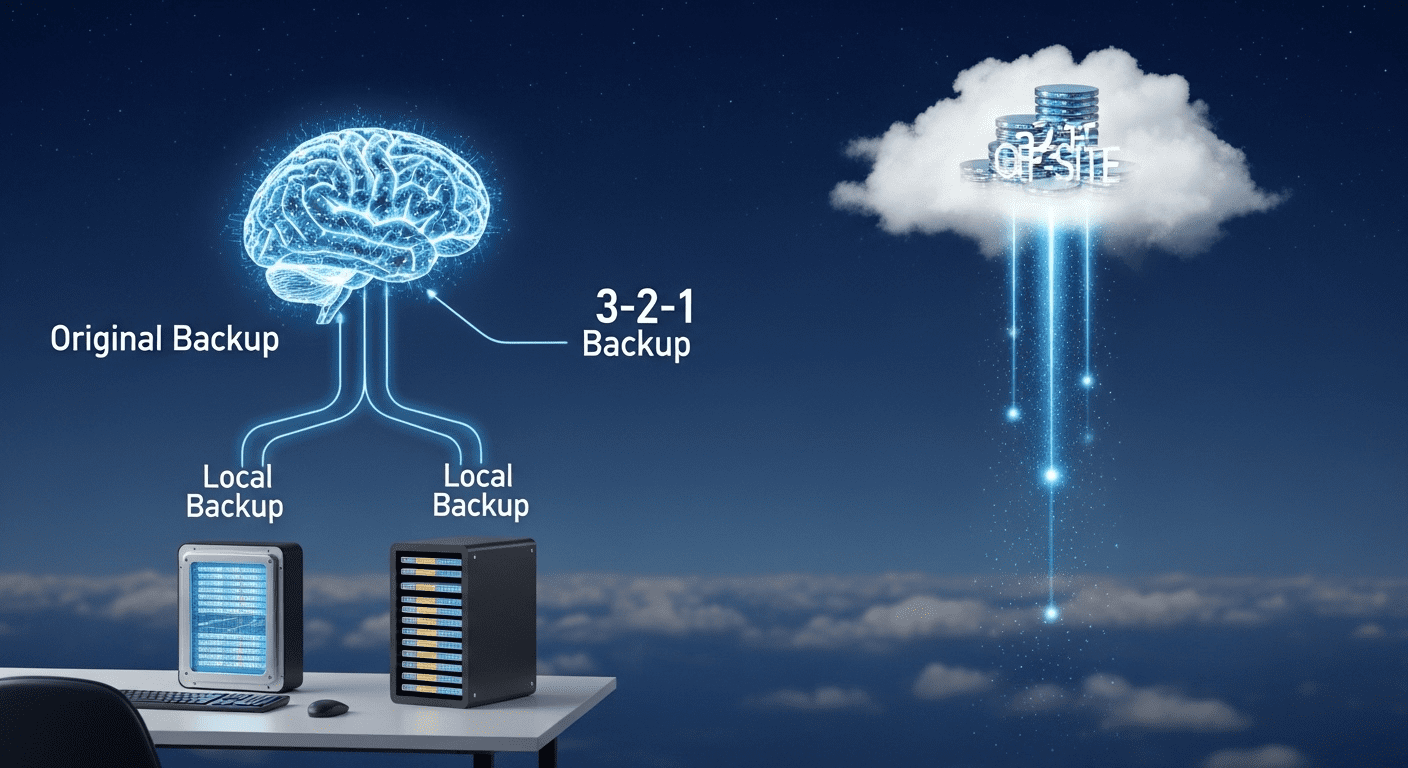

Conclusión: Su Cerebro es el Mejor Filtro Anti-Phishing

La tecnología de filtrado de correo es cada vez mejor, pero los atacantes siempre están buscando la forma de eludirla. Al final del día, la última línea de defensa entre un ataque de phishing y el compromiso de sus cuentas es usted. Es su capacidad para hacer una pausa, observar críticamente y cuestionar la legitimidad de un mensaje.

Convierta el checklist de 7 puntos en un hábito mental. Acérquese a cada correo electrónico inesperado con una dosis saludable de escepticismo. Al entrenar su cerebro para que sea el filtro anti-phishing más sofisticado, usted transforma su bandeja de entrada de un campo de minas a un entorno controlado. Le quita al atacante su arma más poderosa —la manipulación psicológica— y protege su fortaleza digital desde la primera línea.