Introducción: La Amenaza en su Bolsillo

Hemos entrenado nuestros ojos para desconfiar de los correos electrónicos sospechosos. Hemos aprendido a buscar remitentes extraños y enlaces maliciosos en nuestra bandeja de entrada. Pero mientras hemos fortificado la puerta principal de nuestra comunicación digital (el email), los atacantes han encontrado ventanas abiertas: nuestros teléfonos móviles. Las estafas han evolucionado más allá del correo electrónico y ahora llegan directamente a nuestros bolsillos a través de dos métodos cada vez más comunes y peligrosos: el Smishing y el Vishing.

Estos términos pueden sonar técnicos, pero los conceptos son alarmantemente simples. El Smishing es el phishing a través de mensajes de texto (SMS). El Vishing es el phishing a través de llamadas de voz (Voice). Ambas tácticas explotan la confianza inherente que tenemos en nuestros teléfonos. Un mensaje de texto se siente más personal e inmediato que un correo electrónico, y una voz humana al otro lado de la línea puede ser increíblemente persuasiva.

Comprender la anatomía de estos ataques es fundamental para proteger su información personal y financiera. Esta guía le enseñará a reconocer las banderas rojas en un mensaje de texto sospechoso, a manejar una llamada telefónica fraudulenta y a construir un escudo de escepticismo saludable alrededor del dispositivo que lleva consigo a todas partes.

1. Smishing (Phishing por SMS): El Mensaje Urgente

El Smishing se basa en la brevedad y la urgencia. El atacante tiene un espacio muy limitado para convencerle de que actúe, por lo que los mensajes suelen ser directos y alarmistas.

- La Anatomía del Ataque:

- El Mensaje: Recibe un SMS de un número desconocido o un «código corto». El mensaje utiliza un pretexto común para crear urgencia.

- Ejemplos Comunes de Pretextos:

- Paquetería: «FedEx: Su paquete tiene una dirección incorrecta. Actualice sus datos aquí para evitar la devolución: [enlace malicioso]»

- Bancario: «Banco XYZ: Se ha detectado una transacción sospechosa de $500 en su cuenta. Si no la reconoce, haga clic aquí para cancelarla: [enlace malicioso]»

- Premios/Sorteos: «¡Felicidades! Ha sido seleccionado para recibir un regalo. Reclámelo ahora: [enlace malicioso]»

- Gobierno/Impuestos: «Hacienda: Tiene un reembolso de impuestos pendiente. Ingrese sus datos para recibirlo: [enlace malicioso]»

- El Anzuelo: El enlace casi siempre utiliza un acortador de URL (como bit.ly) para ocultar el verdadero destino. Si hace clic, le llevará a un sitio web falso diseñado para robar sus credenciales o instalar malware en su teléfono.

- Cómo Identificar un Smishing (Banderas Rojas):

- Sentido de Urgencia Extremo: El mensaje le presiona para que actúe AHORA.

- Remitente Desconocido o Extraño: ¿Realmente su banco le contactaría desde un número de teléfono móvil normal?

- Enlaces Acortados o Sospechosos: Las empresas legítimas suelen utilizar sus dominios completos en los enlaces.

- Peticiones Inusuales: ¿Una empresa de paquetería le pide que pague una pequeña «tasa de aduana» a través de un enlace? Es una estafa.

- Errores Gramaticales: Al igual que en el phishing, los errores pueden ser una señal de alerta.

- Protocolo de Respuesta al Smishing:

- NO haga clic en el enlace. Nunca.

- NO responda al mensaje. Ni siquiera con «STOP». Responder confirma que su número está activo.

- Bloquee el número.

- Elimine el mensaje.

- Verifique de Forma Independiente: Si el mensaje le preocupa (ej. el de su banco), cierre el mensaje y contacte a su banco a través de su aplicación oficial o el número de teléfono que está en el reverso de su tarjeta.

2. Vishing (Phishing por Voz): La Manipulación Humana

El Vishing puede ser aún más peligroso porque utiliza el poder de la voz humana para generar confianza y manipular las emociones.

- La Anatomía del Ataque:

- La Llamada: Recibe una llamada. La tecnología de «spoofing» puede hacer que el identificador de llamadas muestre el número real de su banco o de una agencia gubernamental.

- El Guion del Estafador: El atacante se hace pasar por un representante de una entidad de confianza. Su guion está diseñado para ponerle a la defensiva y hacerle sentir que debe cooperar.

- Ejemplos Comunes de Escenarios:

- El Falso Soporte Técnico: «Hola, le llamo de Microsoft. Hemos detectado un virus en su ordenador. Necesito que me dé acceso remoto para solucionarlo». (Su objetivo es instalar ransomware o spyware).

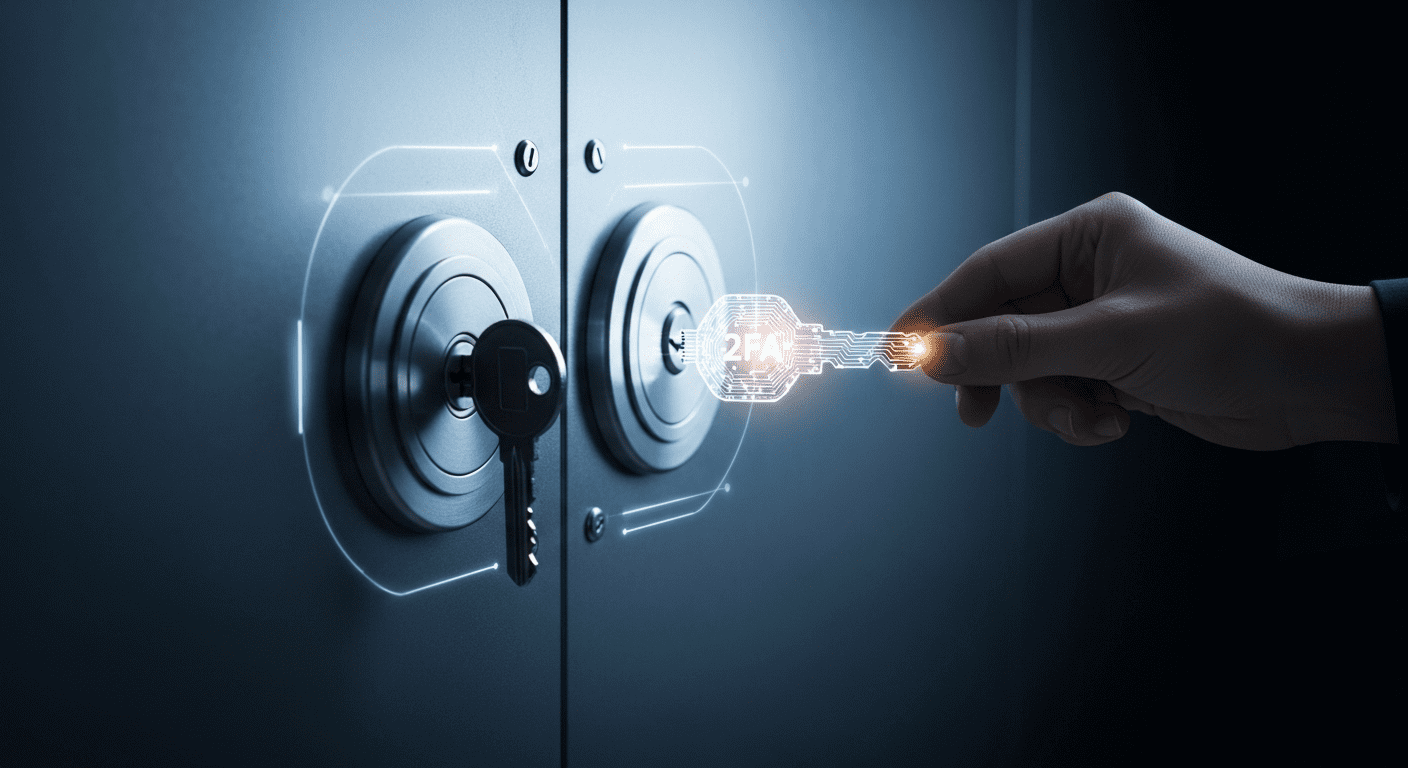

- El Falso Agente Bancario: «Le llamo del departamento de fraudes de su banco. Hemos detectado actividad sospechosa. Para verificar su identidad, por favor, confírmeme su número de cuenta completo, su contraseña y el código que acaba de recibir por SMS». (Están intentando realizar una transacción y necesitan el código 2FA que el banco le acaba de enviar a usted).

- La Falsa Agencia Gubernamental: «Le llamamos de la agencia tributaria. Tiene una deuda pendiente y se ha emitido una orden de arresto en su contra. Puede resolverlo ahora pagando con una tarjeta de regalo o una transferencia». (Las agencias gubernamentales nunca exigen pagos de esta manera).

- Cómo Identificar un Vishing (Banderas Rojas):

- Llamada No Solicitada: La interacción fue iniciada por ellos, no por usted.

- Presión para Actuar Inmediatamente: Le dicen que el problema debe resolverse «ahora mismo» o habrá consecuencias terribles.

- Petición de Información Sensible: Le piden contraseñas, números de PIN, códigos 2FA o números de seguridad social. Ninguna entidad legítima le pedirá jamás su contraseña por teléfono.

- Solicitud de Acceso Remoto a su Ordenador.

- Métodos de Pago Inusuales: Le piden que pague con tarjetas de regalo, criptomonedas o transferencias bancarias a un particular.

- Protocolo de Respuesta al Vishing:

- No Confíe en el Identificador de Llamadas. Puede ser falsificado.

- Nunca Proporcione Información Personal o Financiera.

- La Mejor Táctica: Cuelgue. No necesita ser educado. Si la llamada es sospechosa, simplemente cuelgue.

- Verifique de Forma Independiente: Si la llamada le ha dejado preocupado, busque usted mismo el número de teléfono oficial de la organización y llámeles para verificar si el contacto fue legítimo. No vuelva a llamar al número desde el que le contactaron.

Conclusión: El Escudo del Escepticismo

Su teléfono móvil es una puerta de entrada directa a su vida. El Smishing y el Vishing son los intentos de los delincuentes de forzar esa puerta utilizando la llave de la manipulación psicológica. Su mejor defensa es un escudo de escepticismo saludable.

Adopte esta regla simple: Nunca confíe en las comunicaciones no solicitadas que le piden que actúe con urgencia o que revele información sensible. Siempre, sin excepción, tome la iniciativa de verificar la información a través de un canal oficial que usted controle.

Al tratar cada SMS inesperado con un enlace como una posible trampa y cada llamada no solicitada de su «banco» como un posible fraude hasta que se demuestre lo contrario, usted le quita al atacante su poder. Cierra las ventanas de su fortaleza digital y se asegura de que la amenaza se quede fuera, en su bolsillo, pero nunca dentro de su vida.